Проброс в брандмауэре

Начнем настройки со встроенного брандмауэра Windows 10. Для разрешения доступа к порту необходимо создать правила для входящего и исходящего соединения. Сделать это можно следующим образом:

- Откройте «Панель управления».

- Перейдите в раздел «Система и безопасность».

- Теперь откройте подраздел «Брандмауэр Защитника Windows».

- В левой части кликните по кнопке «Дополнительные параметры».

- Большинство игр используют и входящее, и исходящее подключение, поэтому вам необходимо создать два правила. Сначала кликаем на «Правила для входящих подключений» и выбираем действие «Создать правило».

- Вы можете открыть порт отдельно для программы (1) или дать доступ к нему компьютеру полностью (2).

- По умолчанию Minecraft использует для своей работы порт 25565. Поскольку им используются оба протокола (1), вам придется создать по два правила на входящее и исходящее подключение. Не выбирайте пункт «Все локальные порты» (2), чтобы не проделать огромную «дыру» в безопасности ПК. В строку (3) впишите 25565 и нажмите «Далее».

- Теперь отметьте первый пункт и снова кликните «Далее».

- Настройте доступ профилей.

- Введите имя правила и описание. Для создания нажмите «Готово». То же самое необходимо проделать с протоколом UDP.

- Теперь в главном окне выберите пункт «Правила для исходящего подключения» и снова нажмите на «Создать правило». Проделайте ту же самую операцию, которая описана выше. По окончании настройки у вас должно получиться 4 правила (2 на входящее подключение и 2 на исходящее) для порта 25565.

Открытия в настройках брандмауэра может быть недостаточно для работоспособности игры Minecraft, поэтому выполним проброс в антивирусе.

Полезные приложения для определения статуса вашего порта

Хотя командная строка — хороший быстрый и грязный инструмент, существуют более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь — это всего лишь популярные примеры.

SolarWinds Free Port Scanner

![]()

SolarWinds требует, чтобы вы отправили свое имя и данные, чтобы загрузить его, но вам решать, вводите ли вы свою настоящую информацию в форму или нет. Мы попробовали несколько бесплатных инструментов, прежде чем остановились на SolarWinds, но это был единственный инструмент, который правильно работал в Windows 10 и имел простой интерфейс.

Кроме того, он был единственным, кто не запускал ложноположительный вирусный флаг. Одна из больших проблем, связанных с ПО для сканирования портов, заключается в том, что охранные компании склонны рассматривать их как вредоносное ПО.

Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые поставляются с такими инструментами. Это проблема, потому что вы не можете отличить ложное срабатывание от реального вируса в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

CanYouSeeMe

![]()

Как вы, наверное, догадались, это служба сайта, а не приложение. Это хороший первый порт захода, чтобы узнать, могут ли внешние данные проходить через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать порт для тестирования.

Затем он сообщит вам, заблокирован порт или нет, и затем вам нужно будет выяснить, на уровне ли блокировка компьютера, маршрутизатора или на уровне поставщика услуг.

Общие решения для нештатных ситуаций при работе с системой маркировки

По данным компании ЦРПТ, больше всего проблем у пользователей возникает в процессе выбытия лекарственных препаратов из оборота. Самый частый вопрос: «Если система недоступна, проводятся технические работ и т. д. — как быть?». Здесь стоит отметить основные моменты, что отпуск возможен двумя способами — продажа через ККТ (т. е. с оформлением чеков) и по регистраторам выбытия. Оба этих способа умеют «накапливать» в себе данные о выбытии и передавать их в систему при появлении соединения с ней.

В первом случае за передачу данных в систему отвечает оператор фискальных данных. Таким образом, при наличии каких‑либо задержек, вызванных теми или иными причинами, аптеки могут не переживать за ответственность, потому что агрегированная информация передается именно оператором.

При использовании регистратора выбытия, даже если ГИС МДЛП недоступна, можно просканировать препараты, и сформировать с помощью регистратора документы о выбытии лекарств из оборота. Они будут отправлены в «буфер», который будет передан в систему МДЛП, когда она станет доступна.

Кроме этого в системе ГИС МДЛП предусмотрен механизм «реестра ожидания», он работает в том случае, когда аптека собирается отпустить лекарственный препарат, однако информация о его приемке не поступила в систему из‑за регламентных работ. В этом случае ЛП можно отпускать, фискальный оператор передаст в систему данные о выбытии, а система, в свою очередь «увидит», что на этот ЛП нет информации, подтверждающей поставку на место деятельности, где был осуществлен отпуск. Тогда, для завершения цикла, информация о выбытии будет находиться в реестре ожидания до получения данных о приемке.

Таким образом, с помощью этого механизма можно отпускать лекарственные средства даже если на момент их приемки система МДЛП была недоступна. Максимальный период ожидания составляет две недели. В этот срок любые технические работы в системе МДЛП будут закончены

Обратите внимание, что механизм «реестра ожидания» работает только при обратном акцепте приемки ЛС.

Также в решении большинства проблемы могут помочь документы, доступные на сайте «Честный знак». В большинстве из них приведены примеры нештатных случаев, а также даны алгоритмы по правильной работе с системой, которые помогут самостоятельно найти и устранить причину возникших трудностей:

- Методические рекомендации по работе с маркированными лекарствами — инструкции по работе с системой;

- Паспорта процессов — описание всех действий при обращении лекарственных препаратов;

- Руководство пользователя ЛК субъекта обращения лекарственных препаратов — инструкция по заполнению информации в личном кабинете;

- Описание схем передачи данных (версия 1.35) — технические данные, необходимые для интеграции программного обеспечения. Эта информация может понадобиться при контакте с поставщиками программного обеспечения и общением со службой поддержки.

Кроме этого, на сайте есть раздел «Обучающий центр», где даны краткие, но подробные видео-инструкции по основным направлениям работы с системой ГИС МДЛП.

3 полезных совета при оплате картой через Интернет

Во первых — заведите себе специальную карту. Не используйте для оплаты зарплатную карту, на которой у вас все деньги. Оптимально — кредитная карта. Она позволяет в отдельных случаях вернуть часть суммы покупки(CashBack). Обычно это сумма до 5 процентов от покупки. Будьте внимательны, некоторые сервисы при оплате катой берут комиссии. И конечно же адрес страницы оплаты всегда должен начинаться с https и рядом с адресом должен стоять значок в виде замка(Соединение https).

Во вторых — не держите много денег на карте. На карте должно быть немногим больше суммы, необходимой вам для покупки. Примерно плюс 10% от общей стоимости покупки. Логика проста — с нулевой карты ничего не могут снять.

Делаете покупку — просто пополняете карту в интернет банке и получаете нужную сумму.

Как мне правильно защитить порты?

По умолчанию все порты должны быть закрыты, если только вы не используете определенную службу и не должны ее открывать

Очень важно всегда иметь наименьшее количество экспортируемых локальных сервисов, так как поверхность атаки будет меньше. Брандмауэры позволят нам автоматически закрыть все порты и открывать только те, которые нам нужны

Используемое программное обеспечение, открывающее сокет TCP или UDP, важно, чтобы оно было актуальным, мало полезно закрывать все порты, кроме одного, если служба, работающая на этом порту, не обновлена и имеет недостатки безопасности. По этой причине так важно обновлять все программное обеспечение, всегда рекомендуется использовать программное обеспечение, которое все еще поддерживается, для получения различных обновлений

Если для доступа к определенной службе требуется аутентификация, необходимо, чтобы учетные данные были надежными, по возможности используйте цифровые сертификаты или ключи SSH (если вы собираетесь аутентифицироваться на сервере SSH). Например, всегда рекомендуется закрывать порт 23 Telnet, потому что это небезопасный протокол, и поэтому его лучше не использовать ни при каких обстоятельствах.

Настоятельно рекомендуется отслеживать, какие порты TCP и UDP используются, чтобы обнаруживать возможные проблемы вторжений или заражения троянами

Важно исследовать любой странный трафик или порты, которые открыты, хотя этого не должно быть. Также очень важно знать, как определенная служба (прослушивающая определенный порт) ведет себя при нормальном использовании, чтобы идентифицировать необычное поведение

Наконец, в дополнение к использованию брандмауэров для закрытия всех портов, которые мы не используем, также настоятельно рекомендуется использовать IDS / IPS для обнаружения странного поведения на сетевом уровне, и было бы даже целесообразно установить IDS самостоятельно. ПК, чтобы он обнаружил любую аномалию.

Сканирование заблокированных портов

![]()

Это позволяет определить, какие порты используются и каким приложением, но не сообщает нам, какие порты активно блокируются брандмауэром Windows.

- Еще раз откройте меню «Пуск» и найдите CMD.

- Кликните правой кнопкой мыши CMD и запустите от имени администратора.

- В открытой командной строке введите:

netsh firewall show state

![]()

Это отображение заблокированных и открытых портов в соответствии с конфигурацией вашего брандмауэра Windows.

Вы увидите примечание о том, что эта команда устарела, но новая команда не показывает нам нужную информацию. Так что на данный момент использование команды «show state» по-прежнему является самым быстрым и простым способом получить информацию о порте.

То, что брандмауэр Windows не блокирует порт, не означает, что ваш маршрутизатор или интернет-провайдер не блокируют его. Итак, последнее, что мы хотим сделать, это проверить, не происходит ли какая-либо внешняя блокировка.

- Откройте меню «Пуск» и найдите CMD.

- Теперь кликните правой кнопкой мыши CMD и запустите от имени администратора.

- В открытой командной строке введите:

netstat -ano | findstr -i SYN_SENT

![]()

Если в списке нет ни одного совпадения, значит, ничего не блокируется. Если в списке указаны некоторые порты, это означает, что они заблокированы. Если здесь отображается порт, не заблокированный Windows, вы можете проверить свой маршрутизатор или отправить электронное письмо своему интернет-провайдеру, если переключение на другой порт не является вариантом.

Как узнать номер com-порта

- Как узнать номер com-порта

- Как узнать, занят ли com порт

- Как узнать порт на компьютере

- — Компьютер с ОС Windows;

- — программа AIDA64 Extreme Edition.

В диспетчере устройств нет раздела

- Как узнать какие порты использует программа

- Как проверить работу порта

- Как проверить com port

- Как узнать порт tcp

- Как определить порт сервера

- Как узнать локальный порт

- Как определить порт подключения

- Как найти com порты

- Как посмотреть используемые порты

- Как выбрать ком порт

- Как узнать номер порта

- Как определить порт программы

- Как определить порт

- Как найти диагностический разъем

- Как определить порт принтера

- Как подключить устройство

- Как удалить com порты

- Как посмотреть, открыт ли порт

- Как узнать закрытые порты

- Как проверить открытость порта

- Как проверить доступность порта

- Как узнать порт прокси-сервера

- Как сменить com порт

- Как открыть нужный порт

- Как сделать и проверить открытый порт

- Как проверить открытый порт

Виртуальные порты

Существует 65 535 виртуальных портов, и все они связаны с сетевыми коммуникациями. Каждый из них может иметь различное использование, в зависимости от типа данных, проходящих через них. Эти порты используются для протокола управления передачей (TCP) или протокола дейтаграмм пользователя (UDP) или для обоих.

TCP часто смешивается с интернет-протоколом (IP). Возможно, вы видели это как TCP/IP. TCP используется для открытия соединения между двумя устройствами для передачи данных. Это достигается за счет того, что одно устройство обращается к другому, и затем между ними создается соглашение о передаче данных. Это известно как соединение рукопожатия. Это может занять немного времени.

![]()

UDP не устанавливает соединение. Это только начинает передавать. Это быстрее, но поскольку нет никакого соглашения о том, как что-то делать, могут возникать ошибки.

Теоретически, любой вид сетевого взаимодействия может происходить через любой порт. Это могло бы привести в замешательство тысячи доступных портов. Поэтому мы стараемся следовать стандарту, чтобы облегчить жизнь. У Управления по присвоению номеров в Интернете (IANA) есть реестр портов и то, для чего они используются.

Когда пакет связи входит в компьютер, он несет информацию о том, к какому порту он хочет подключиться. Вот как компьютер может сказать, что делать с этими пакетами. Вот почему вы можете просматривать веб-страницы, передавать файлы и печатать по одному и тому же сетевому кабелю.

Возможно, вы видели номера портов, используемые в IP-адресах. Это будет число после точки с запятой в IP, например 192.168.0.1:8080.

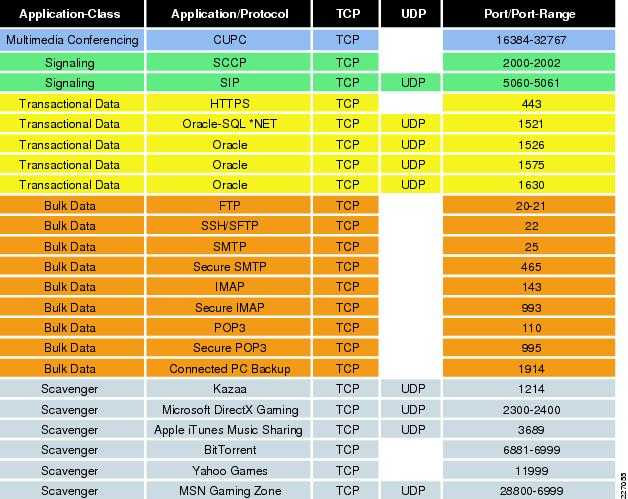

Ниже приведен список портов, которые вы, скорее всего, встретите. Мы бросили в последнем для всех игроков старой школы там.

| порт | Описание |

| 20 | Передача данных по протоколу передачи файлов (FTP) происходит по этому порту |

| 21 | Управляющие сообщения протокола передачи файлов (FTP), отправленные на этом |

| 22 | Безопасная оболочка (SSH) |

| 23 | Telnet |

| 25 | Простой протокол передачи почты (SMTP) для электронной почты |

| 53 | Система доменных имен (DNS) |

| 69 | Тривиальный протокол передачи файлов (TFTP) упрощенная версия FTP |

| 80 | Протокол передачи гипертекста (HTTP) |

| 8080 | Протокол передачи гипертекста (HTTP) Альтернатива |

| 123 | Сетевой протокол времени (NTP) для компьютеров с синхронизацией времени |

| 143 | Протокол доступа к интернет-сообщениям (IMAP) для электронной почты |

| 161 | Простой протокол управления сетью (SNMP) |

| 194 | Интернет-ретранслятор (IRC) |

| 443 | Протокол передачи гипертекста по TLS / SSL (HTTPS) Безопасные соединения |

| 465 | SMTP с проверкой подлинности через TLS / SSL (SMTPS) |

| 587 | Отправка сообщения электронной почты (SMTP) |

| 515 | Line Printer Daemon (LPD) подключает принтеры к компьютеру |

| 666 | Doom, шутер от первого лица (FPS) |

Программы для настройки брандмауэра

Настройте параметры брандмауэра Windows с помощью консоли управления (MMC) или netsh.

-

Консоль управления (MMC)

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» позволяет настраивать дополнительные параметры брандмауэра. Эта оснастка представляет большинство параметров брандмауэра и в удобной форме, а также все профили брандмауэра. Дополнительные сведения см. в разделе далее в этой статье.

-

netsh

Средство netsh.exe позволяет администратору настраивать и отслеживать компьютеры с Windows из командной строки или с помощью пакетного файла . При использовании средства netsh вводимые контекстные команды направляются соответствующим вспомогательным приложениям, которые их выполняют. Вспомогательное приложение — это файл библиотеки динамической компоновки (DLL) для расширения функциональных возможностей. Вспомогательное приложение обеспечивает настройку, мониторинг и поддержку различных служб, служебных программ и протоколов для средства netsh.

Все операционные системы, поддерживающие SQL Server , имеют модуль поддержки брандмауэра. Windows Server 2008 также содержит расширенный помощник брандмауэра advfirewall. Многие из описанных параметров конфигурации можно настроить с помощью средства netsh. Например, выполните в командной строке следующий скрипт, чтобы открыть TCP-порт 1433:

Аналогичный пример, использующий брандмауэр Windows для модуля поддержки повышенной безопасности:

Дополнительные сведения о средстве netsh см. в следующих разделах:

- Синтаксис команды Netsh, контексты и форматирование

- Использование контекста netsh advfirewall firewall вместо контекста netsh firewall для управления работой брандмауэра Windows в операционной системе Windows Server 2008 или Windows Vista

-

PowerShell

В следующем примере показано, как открыть TCP-порт 1433 и UDP-порт 1434 для экземпляра по умолчанию SQL Server и службы обозревателя SQL Server:

Дополнительные примеры см. в разделе New-NetFirewallRule.

-

Для Linux. В Linux необходимо также открыть порты, связанные со службами, к которым вам нужен доступ. Различные дистрибутивы Linux и брандмауэры имеют свои процедуры. Примеры см. в руководствах по использованию SQL Server в Red Hat и SUSE.

Какие порты я должен особенно защищать?

- Порт 21: используется протоколом FTP для передачи файлов.

- Порт 22: используется протоколом SSH для удаленного управления компьютерами.

- Порт 23: используется протоколом Telnet для удаленного управления компьютерами (небезопасно)

- Порты 80, 8080, 8088, 8888 и 443: мы должны закрыть все веб-ориентированные порты, если у нас нет веб-сервера, и если у нас есть, мы должны контролировать его должным образом, чтобы смягчить возможные веб-атаки, такие как атаки SQL-инъекций, XSS и другие.

- Порт 4444: этот порт обычно используется троянами и вредоносными программами в целом, рекомендуется всегда блокировать его.

- Порты 6660-6669: эти порты используются популярным IRC, если мы их не используем, мы не будем их открывать.

- Порт 161 UDP: он используется протоколом SNMP для просмотра конфигурации и управления различным оборудованием, таким как маршрутизаторы, коммутаторы, а также серверы. Желательно закрыть его, если вы не собираетесь им пользоваться.

- Порт 53 UDP: порт, используемый протоколом DNS, этот порт может использоваться для эксфильтрации информации в самих запросах DNS.

Конечно, все эти порты, которые мы объяснили, являются самыми простыми, но мы всегда должны следовать политике блокировки всего, кроме тех, которые используются, таким образом мы не забудем закрыть разные порты. Если мы заблокируем все (кроме тех, которые используются и разрешены), у нас будет хорошо защищенная система, так как наличие открытого порта — это первый шаг к вторжению.

Взаимодействие с другими правилами брандмауэра

Настройка брандмауэра Windows производится на основе правил и групп правил. Каждое правило или группа правил связывается с определенной программой или службой, которая может изменять или удалять это правило без вашего ведома. Например, группы правил Службы Интернета (HTTP) и Защищенные службы Интернета (HTTPS) связаны со службами IIS. При включении этих правил будут открыты порты 80 и 443 и разрешены функции SQL Server , зависящие от этих портов. Однако администратор в процессе настройки служб IIS может изменить или отключить эти правила. Если вы используете для SQL Server порт 80 или 443, создайте собственное правило или группу правил для поддержки необходимой конфигурации портов независимо от других правил IIS.

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» пропускает весь трафик, соответствующий применимым разрешающим правилам. Таким образом, если существуют два правила для порта 80 (с разными параметрами), то будет пропускаться трафик, соответствующий любому из них. Например, если одно правило разрешает трафик по порту 80 из локальной подсети, а другое разрешает трафик с любого адреса, то в итоге на порту 80 будет разрешен любой трафик независимо от источника. Чтобы обеспечить эффективное управление доступом к SQL Server, администратор должен периодически проверять все правила брандмауэра, разрешенные на сервере.

Проброс через настройки роутера

Ту же самую процедуру необходимо провести в настройках роутера. Для этого нужно следовать представленному руководству (работает только у пользователей со статическим IP):

- Откройте браузер и введите IP устройства в адресную строку. Обычно этим адресом является 192.168.1.1 или 192.168.0.1 (посмотреть точный адрес роутера можно в документации или на задней панели устройства).

- Авторизуйтесь с помощью логина и пароля.

- В боковом меню нажмите на пункт WAN и перейдите в отмеченную вкладку.

- Нажмите на «Да» (1), введите название правила, точное значение 25565 в оба поля (2) и нажмите кнопку «Добавить» (3). Эту операцию необходимо проделать для UDP и TCP протоколов.

После завершения настроек роутер автоматически перезагрузится, и вы сможете работать с интернетом дальше. Теперь вы знаете, как сделать проброс для Minecraft и сможете спокойно насладиться геймплеем по сети с другими игроками.

Как проверить, открыт ли порт для подключения

Порты присутствуют у всех сетевых устройств, включая маршрутизаторы и роутеры, поэтому при анализе среды важно понимать, какой именно узел проверяется. На этом отчасти основаны системы безопасности, когда ради блокировки вероятных хакерских атак закрываются все свободные сокеты и открываются только те, которые используются корпоративным софтом

![]()

Существует три основных способа проверки открытых портов:

- Специализированные онлайн-сервисы.

- Прикладные приложения, запускаемые на компьютере.

- Встроенные в операционную систему утилиты.

Выбор решения зависит от задач. Так, если требуется открыть доступ к своему компьютеру извне, можно воспользоваться сервисами 2ip.ru или portscan.ru. При локальных работах удобнее приложения типа Portforward Network Utilities или штатная утилита TELNET. Она поставляется в «стандартной» сборке Windows и доступна для запуска в консоли CMD.

Перечень открытых портов на локальном компьютере

Открытый порт на домашнем или рабочем компьютере – это фактически «дыра» в безопасности и риски утраты контроля над ситуацией. Именно через них проникают трояны и иные вирусы, которые имеют цель предоставить злоумышленнику возможность удаленного подключения к ПК без разрешения владельца.

![]()

Проверить занятые порты легко:

- Нужно нажать комбинацию клавиш <Win+R>.

- Ввести команду CMD и нажать кнопку Enter.

- Ввести команду netstat –a и повторно нажать Enter.

В консоли отобразится перечень занятых портов с указанием, какое приложение или служба ими «распоряжается». Такой вариант проверки интересен тем, что он дает объективную картину. Если рассчитывать только на онлайн-сервисы, иногда создается впечатление, что открытых портов нет. Эффект создается из-за блокировки внешних запросов брандмауэром Windows или другим ПО.

![]()

Если хочется изучить список на предмет «посторонних» программ, его лучше выгрузить в файл при помощи команды netstat –a >имя.txt. По умолчанию список сохраняется в каталоге пользователя, в аккаунте которого происходил запуск утилиты (типа C:\\Пользователи\User\). При желании перед запуском утилиты можно перейти в корень диска командой cd c:\.

![]()

Просмотр открытых портов на удаленном компьютере

При взаимодействии с удаленным сервером используется другая утилита – TELNET. В Windows она по умолчанию отключена, потому что не относится к пользовательским приложениям. Перед первым запуском придется провести «активацию». Существует два способа включения – в консоли или через графический интерфейс.

![]()

Активация заключается во вводе специальной команды:

dism /online /Enable-Feature /FeatureName:TelnetClient

Она сработает только при запуске консоли с правами администратора. Схема открытия приложения несколько иная:

- Нажать комбинацию клавиш <Win+X>.

- Выбрать пункт «Командная строка (администратор)».

- В открывшемся окне ввести команду активации telnet.

![]()

Если пользователь предпочитает управлять компьютером через графический интерфейс, нужно запустить панель управления, а в ней утилиту «Удаление программы». В открывшемся окне нужно перейти в раздел «Включение или отключение компонентов Windows», далее в общем списке найти строку «Telnet», поставить в ней галочку и нажать кнопку ОК. Все, служба активирована и готова к использованию (даже в консоли).

![]()

Синтаксис:

telnet опции хост порт

Хост – это домен или его IP-адрес, порт – виртуальное дополнение для образования сокета, опции же позволяют менять режим подключения. Их основные варианты:

- -4 – использовать адреса стандарта IPV4;

- -6 – использовать адреса стандарта IPV6;

- -8 – применять 8-битную кодировку типа Unicode;

- -E – отключение поддержки Escape-последовательностей;

- -a – вход с именем пользователя из переменного окружения User;

- -b – использовать локальный сокет;

- -d – включить режим отладки;

- -p – режим эмуляции rlogin;

- -e – задать символ начала Escape-последовательности;

- -l – пользователь для авторизации на удаленном сервере.

Простейший вариант проверки открытых портов – это ввод команды без опций:

telnet 10.0.119.127 80

Если на экран будет выведено сообщение «Сбой подключения», порт закрыт, нужно подбирать другой номер. Если порт открыт, пользователь увидит пустой экран или приглашение со стороны сервера ввести логин и пароль.

Проброс в антивирусном ПО

Интерфейс каждого антивируса может отличаться друг от друга. Однако принцип и суть действий остаются прежними. Рассмотрим открытие порта 25565 на примере защитной программы Kaspersky:

- Откройте настройки программы с помощью отмеченной иконки.

- Перейдите во вкладку «Дополнительно» и откройте раздел «Сеть».

- В отмеченном пункте нажмите на «Выбрать».

- В открывшемся списке нажмите на кнопку «Добавить».

- Укажите название и впишите значение 25565, после чего сохраните изменения кнопкой «Добавить».

После этой операции рекомендуется перезагрузить компьютер. Также вы можете добавить Minecraft в список исключений, чтобы антивирус не отслеживал и не блокировал деятельность игры.

В брандмауэре маршрутизатора

Необходимо сначала выяснить IP-адрес роутера:

- Нажать кнопку «Пуск» и выбрать в контекстном меню параметр «Настройка».

- В открывшемся окне перейти в «Сеть и интернет» – «Просмотр свойств сети».

- Затем посмотреть IP-адрес рядом с пунктом «Шлюз по умолчанию».

- Открыть предпочтительный браузер и ввести IP-адрес в адресную строку.

- Вписать имя пользователя и пароль на странице входа. Данные указаны на коробке или самом устройстве.

- На экране отобразится список разделов.

- Найти среди параметров и перейти в «Переадресацию портов».

- Включить опцию.

- Здесь ввести следующую информацию: имя, тип/служба (TCP, UDP или оба), входящий/начало (номер порта; если более 1, вписать наименьшее число в диапазоне), частный/конечный (номер порта; если более 1, вписать наибольшее число в диапазоне).

- Ввести IP-адрес компьютера.

- Сохранить настройки.

Важно! Если ни один из методов не помог решить проблему, рекомендуется использовать утилиту Restoro Repair Tool, которая может сканировать репозитории, чтобы заменить поврежденные и отсутствующие файлы. Это работает в большинстве случаев, когда проблема возникает из-за повреждения системы

Restoro также оптимизирует систему для достижения максимальной производительности.

Встроенные инструменты контроля портов

Мы предлагаем две команды, чтобы показать список. В первом списке отображаются активные порты вместе с именем процесса, который их использует. В большинстве случаев эта команда будет работать нормально. Иногда, однако, имя процесса не поможет вам определить, какое приложение или служба фактически использует порт. В таком случае вам нужно будет перечислить активные порты вместе со номерами идентификатора процессов, а затем просмотреть эти процессы в диспетчере задач.

Просмотр портов вместе с именами процессов

Во-первых, вам нужно открыть командную строку в режиме администратора. Нажмите «Поиск», а затем введите «командная» в поле поиска. Когда вы увидите «Командная строка» в результатах, щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора».

В командной строке введите следующий текст и нажмите «Ввод»:

После того, как вы нажмете Enter, результаты могут занять минуту или две для полного отображения, поэтому будьте терпеливы. Прокрутите список, чтобы найти порт (который указан после двоеточия справа от локального IP-адреса), и вы увидите имя процесса, использующего этого порт.

Если вы хотите сделать это немного проще, вы также можете выгрузить результаты команды в текстовый файл. Затем вы можете просто найти номер порта в текстовом файле.

![]()

Здесь, например, вы можете видеть, что порт 62020 связан процессом Skype4Life.exe. Skype – это приложение для общения между пользователями, поэтому мы можем предположить, что этот порт фактически связан процессом, который регулярно проверяет наличие обновлений для приложения.

Просмотр портов вместе с идентификаторами процессов

Если имя процесса для номера порта, который вы просматриваете, затрудняет определение того, какому приложению он соответствует, вы можете попробовать версию команды, которая показывает идентификаторы процессов (PID), а не имена. Введите следующий текст в командной строке, а затем нажмите Enter:

В столбце справа справа перечислены PID, поэтому просто найдите тот, который связан с портом, который вы пытаетесь устранить.

![]()

Затем откройте диспетчер задач, щелкнув правой кнопкой мыши любое открытое пространство на панели задач и выбрав «Диспетчер задач».

Если вы используете Windows 8 или 10, перейдите на вкладку «Подробности» в диспетчере задач. В более старых версиях Windows вы увидите эту информацию на вкладке «Процессы». Отсортируйте список процессов по столбцу «ИД процесса» и найдите PID, связанный с портом, который вы исследуете. Возможно, вы сможете узнать больше о том, какое приложение или служба использует указанный порт, посмотрев столбец «Описание».

![]()

Если нет, щелкните процесс правой кнопкой мыши и выберите «Открыть расположение файла». Расположение файла, скорее всего, даст вам подсказку о том, какое приложение задействовано.