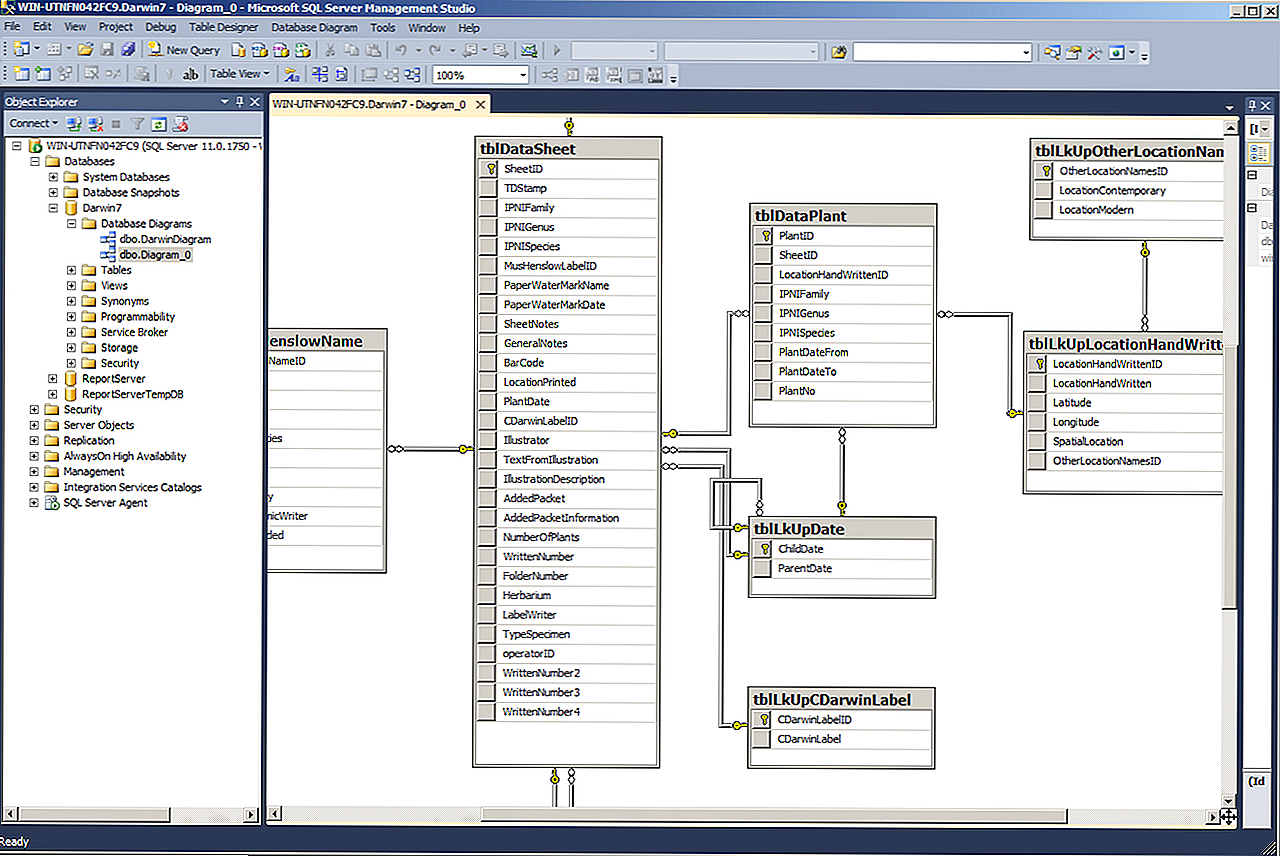

Администрирование данных

Узнаете, что входит в администрирование баз данных. Управление и обслуживание баз данных. Обеспечение безопасности операционных баз данных

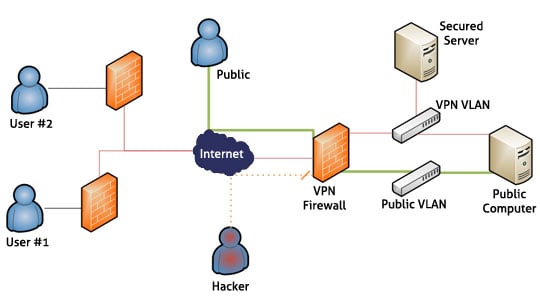

При настройке OpenVPN многие пользователи сталкиваются с выбором между режимами TAP и TUN, и вопрос «должен ли я использовать TAP или TUN» возникает довольно часто. Эти два режима

Как нарисовать граф на 1С Промо Описывается реализация на языке запросов 1С метода расположения вершин графа на плоскости, основанного на использовании электромеханической аналогии. При этом вершины графа представляются

Особенности удаления объектов в 1С Программа подразумевает возможность установить в поле Пометку Удаления. Это необходимо, чтобы при удалении сохранялась ссылочная целостность. Пометка не позволяет удалить документ, если на него имеются ссылки

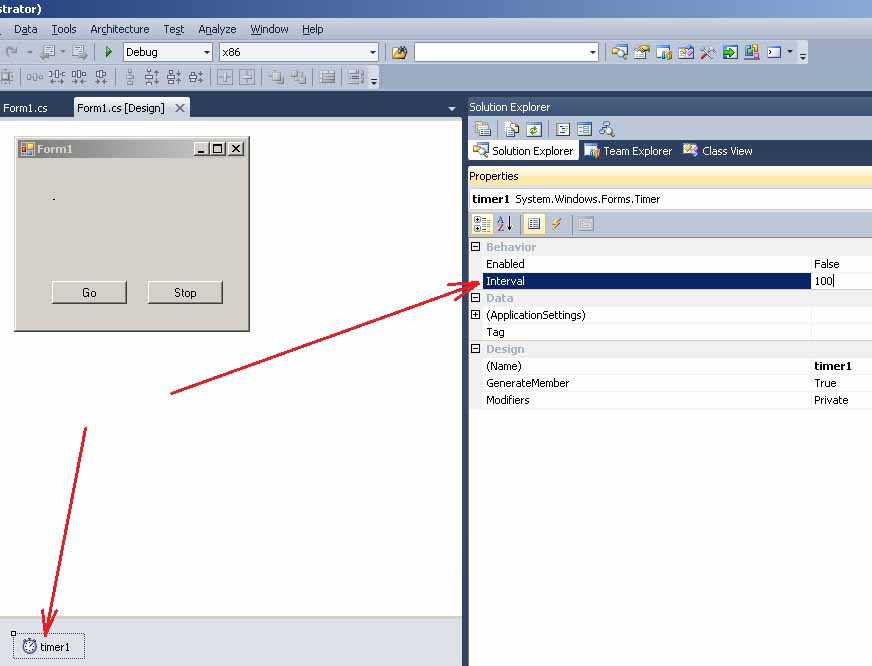

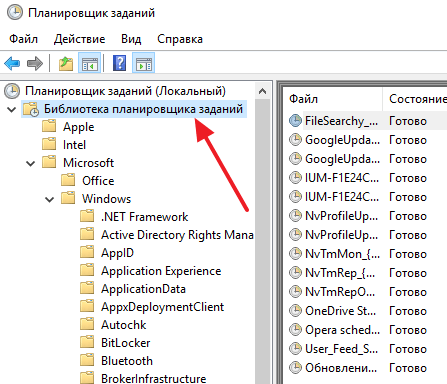

Отключение автоматического обслуживания Планировщик задач тесно связан с автоматическим обслуживанием Windows, так как последнее представляет собой достаточно большой набор заданий, запуск которых проходит по установленному расписанию. Обычно автоматическое

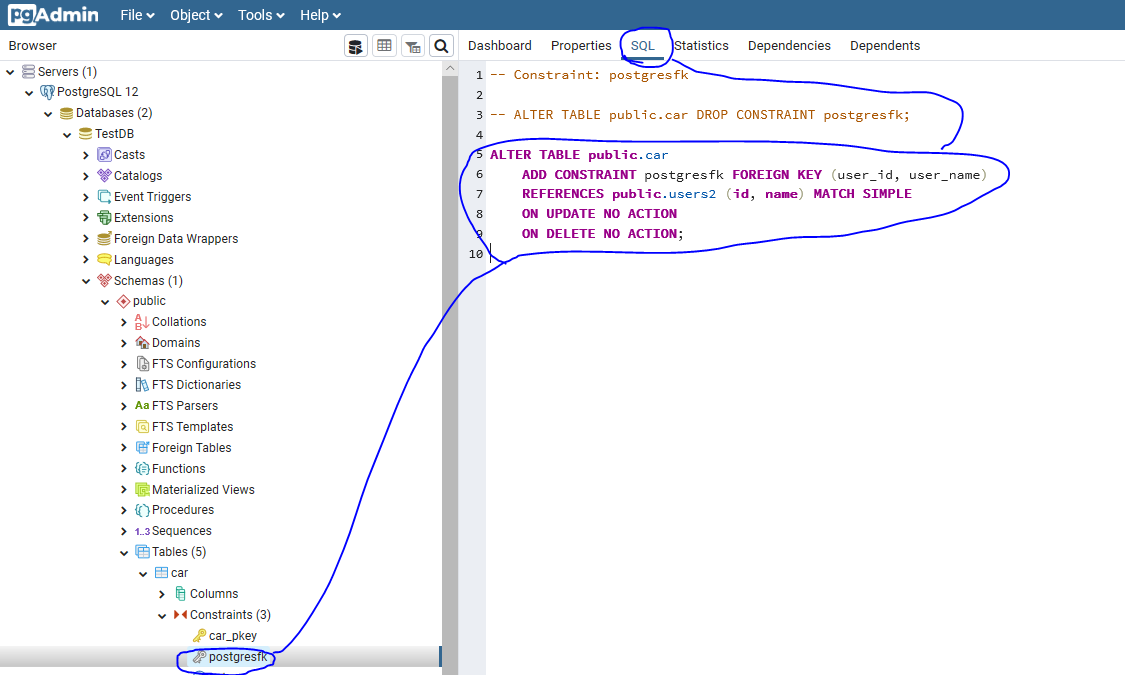

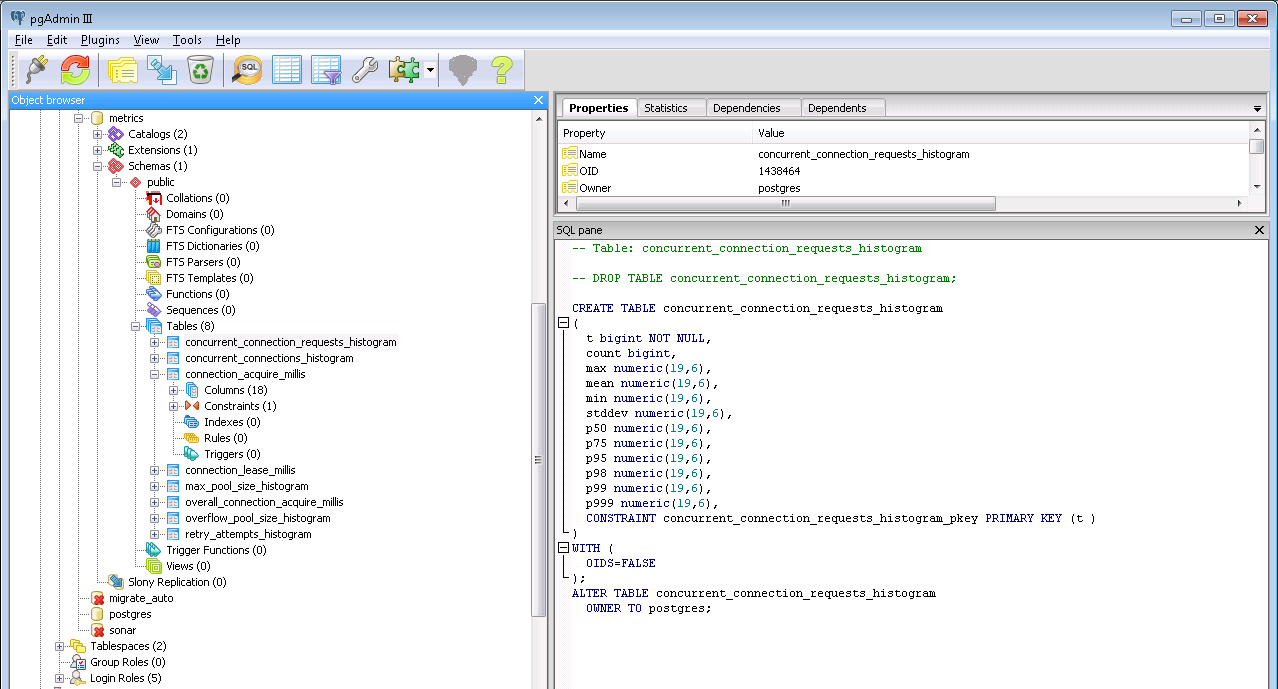

Основные операции с БД Чтобы выполнять базовые действия в СУБД, нужно знать язык запросов к базе данных SQL. Создание базы данных Для создания базы данных используется команда: create

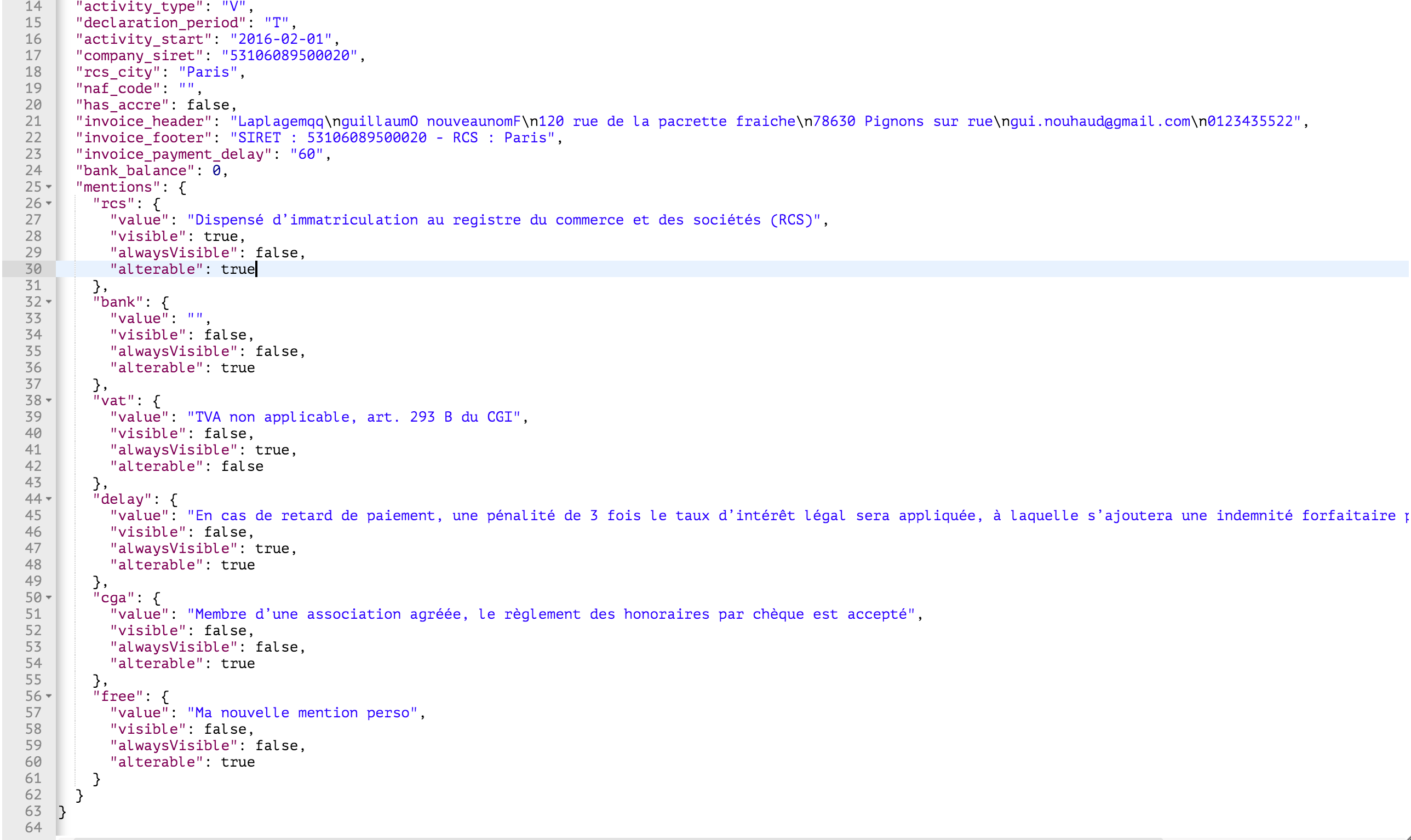

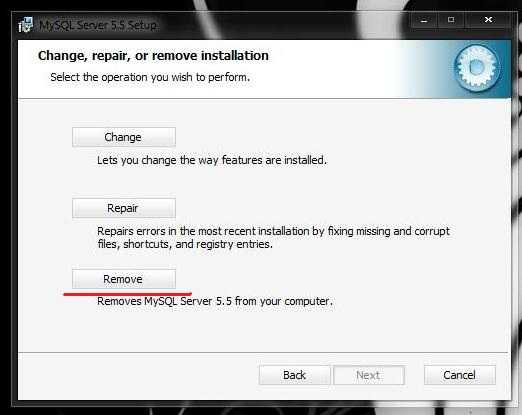

Догадаться Чтобы полностью удалить MySQL, вам также необходимо удалить папку данных, в которой фактически хранится информация о базе данных. Оказывается, вариант установки «Обычная» (в Windows XP) помещает данные

Как настроить PAM в Linux Все конфигурационные файлы PAM для различных приложений находятся в папке /etc/pam.d. Давайте посмотрим на конфигурационный файл для утилиты sudo: Каждая строчка файла состоит

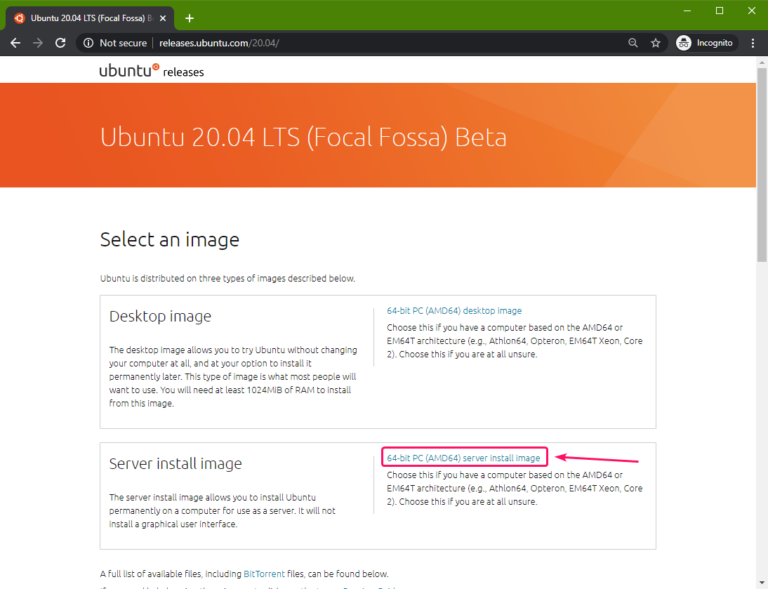

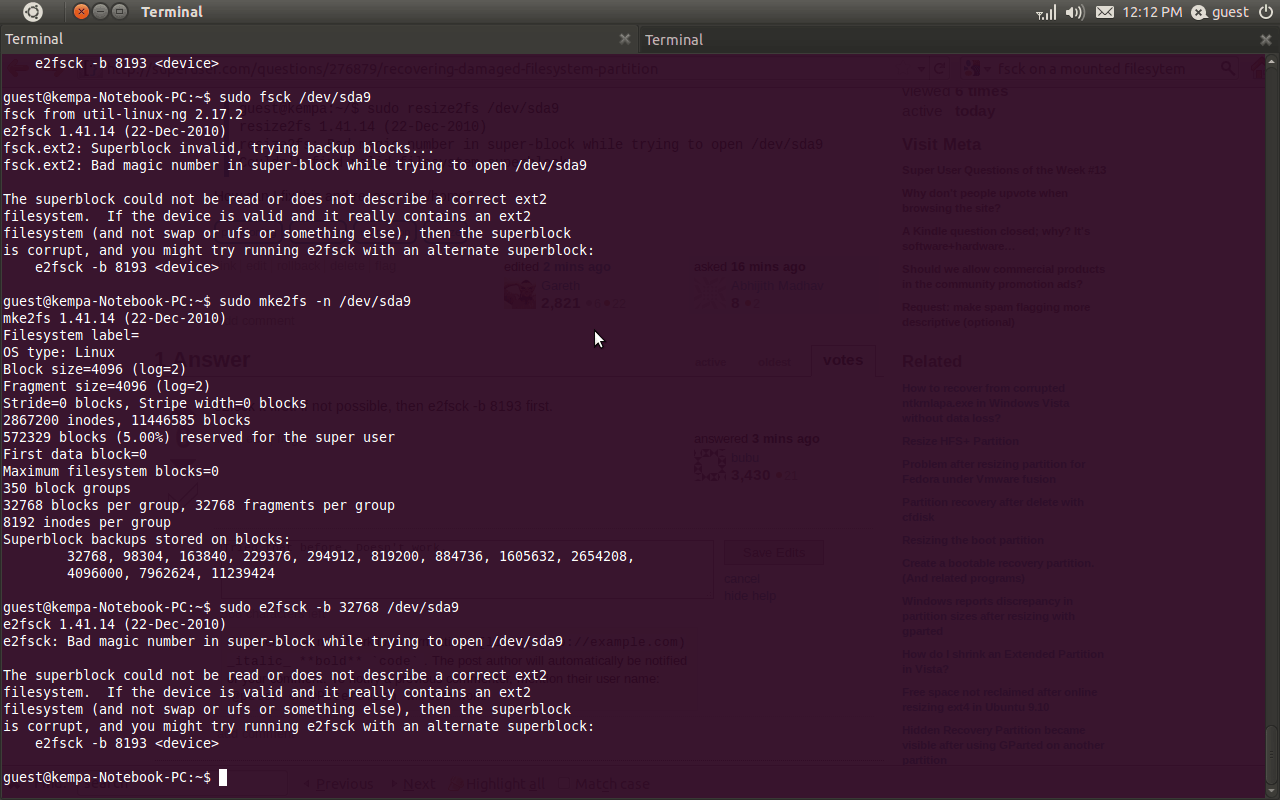

Файловая система Linux Файловые системы в Linux, macOS и других Unix-подобных операционных системах не используют отдельные идентификаторы томов для устройств хранения, как, скажем, в Windows. Windows назначает каждому

Изменение параметров прокси-сервера Несколько сложнее обстоит дело с настройками прокси в системе. Рассмотрим в качестве примера стандартный Internet Explorer. В браузере нужно использовать раздел «Свойства обозревателя» и вкладку

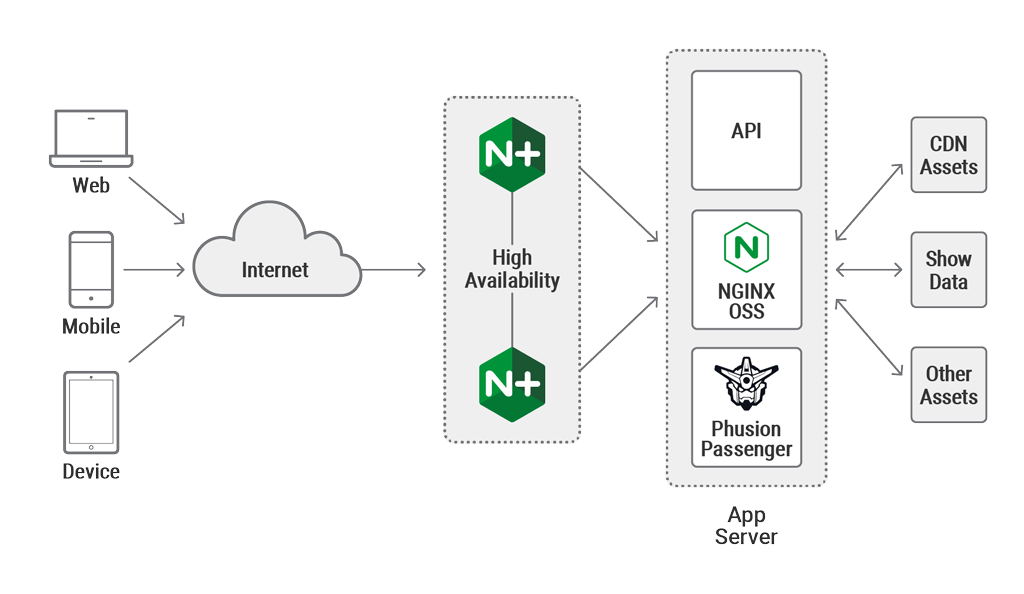

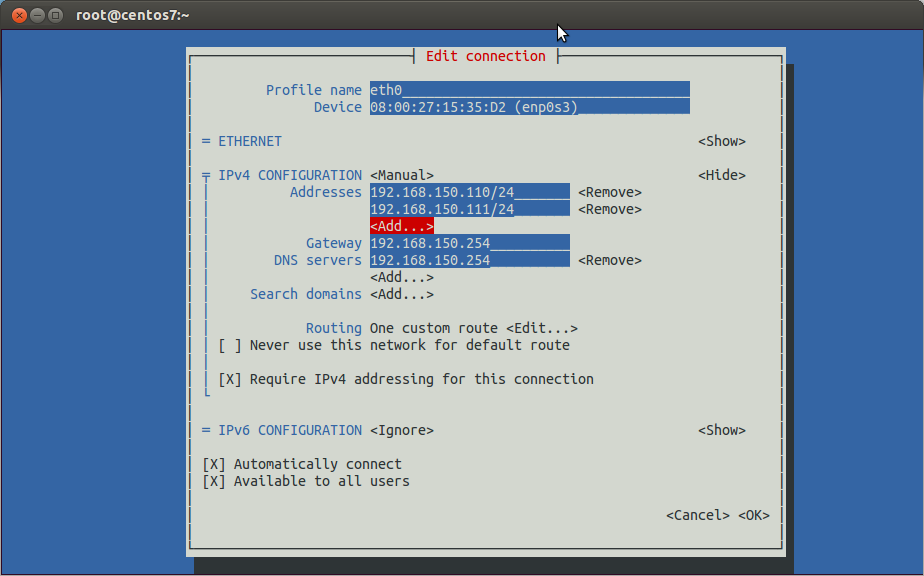

1. Установка Nginx В официальных репозиториях CentOS есть Nginx и он, скорее всего, уже установлен в вашей системе. Но мы хотим чтобы сайт работал по протоколу http2, который

Введение В старые добрые времена, когда создание web-сайтов представляло из себя такое простое занятие, как набор нескольких HTML-страниц, отправка web-страниц в браузер была простой отправкой файла web-сервером. Посетители

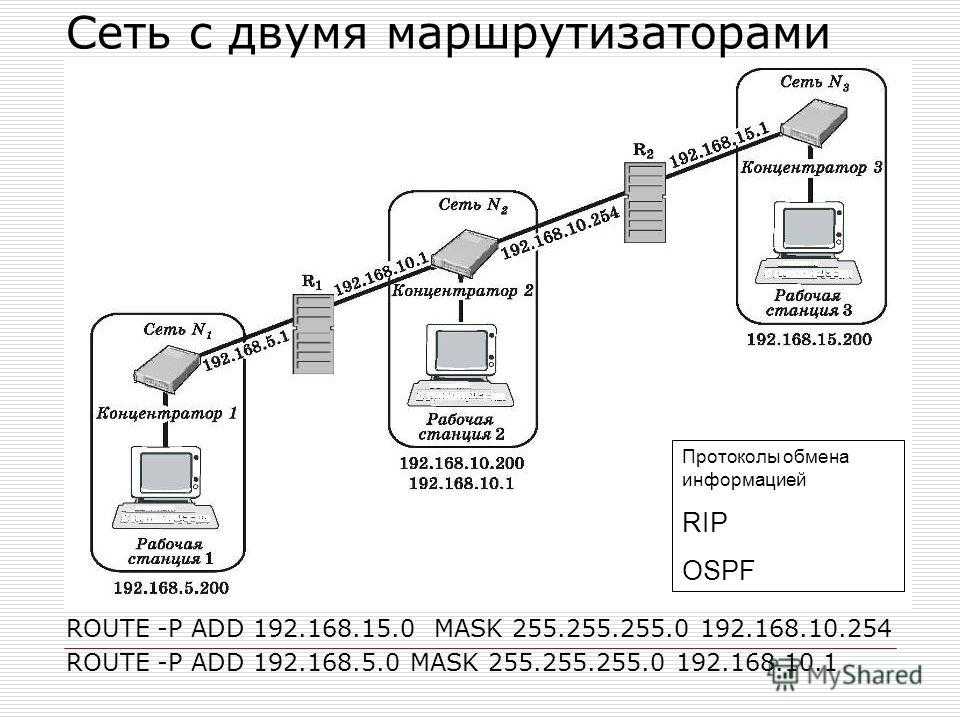

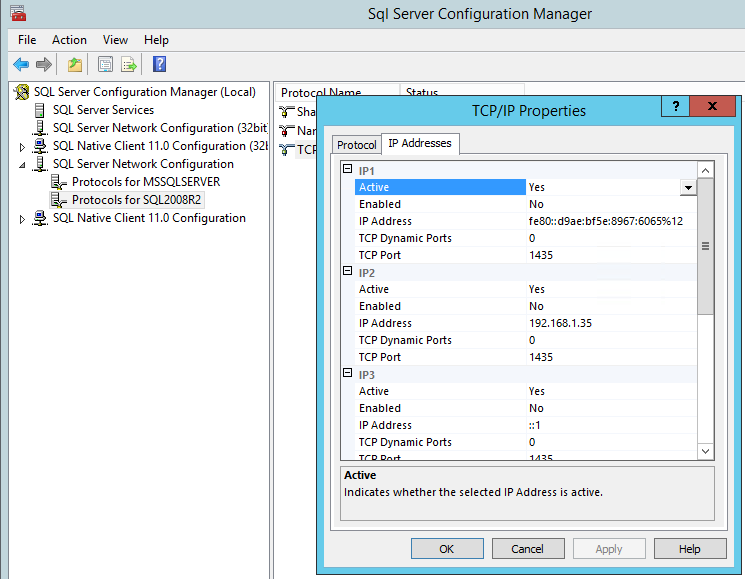

Изучение IP-адресов IP -адрес — это адрес, который используется для уникальной идентификации устройства в IP-сети. Адрес состоит из 32 двоичных разрядов и с помощью маски подсети может делиться

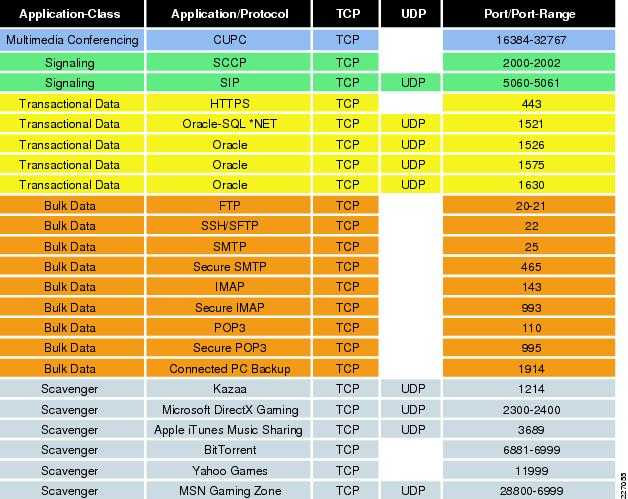

По каким портам работает Active Directory Данное знание, окажется вам необходимым, когда вы будите настраивать доверительные отношения между лесами, когда вам будет необходимо сетевым инженерам сообщить, какие порты

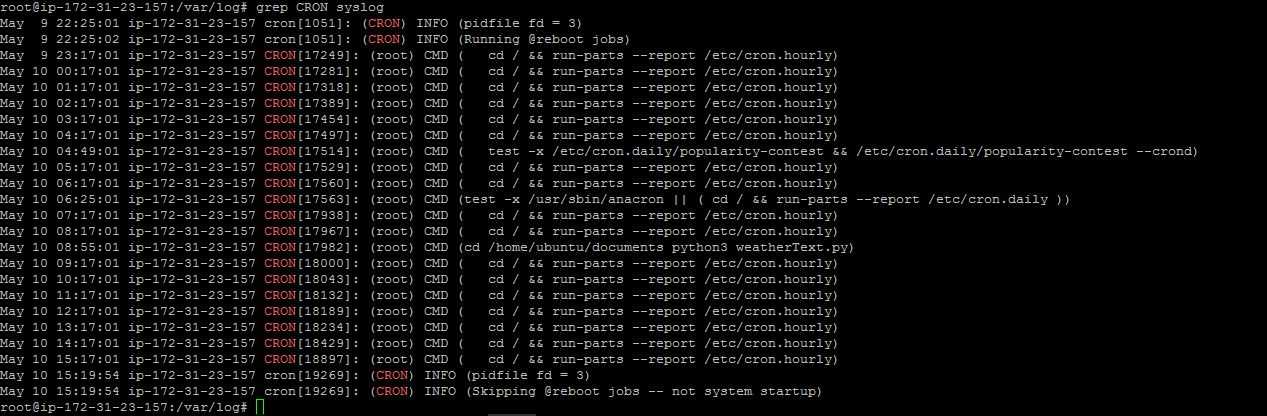

Далее, образование о cron: Каждый пользователь системы может иметь свой собственный файл crontab. Расположение корневых и пользовательских файлов crontab зависит от системы, но они обычно ниже . Существует

TCP Reassembly Wireshark supports reassembly of PDUs spanning multiple TCP segments for a large number of protocols implemented on top of TCP. These protocols include, but are not

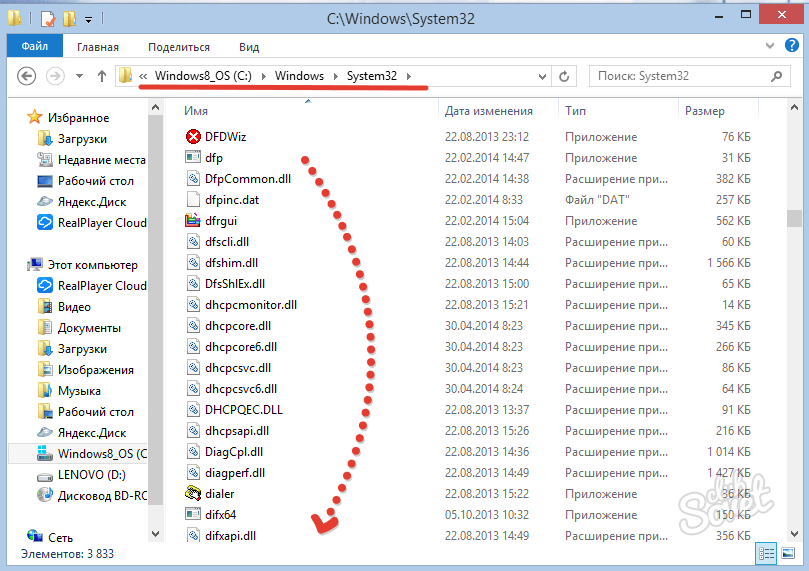

Как зарегистрировать DLL в Windows Среди частых вопросов пользователей, особенно после того, как они сталкиваются с тем, что какая-то из библиотек DLL отсутствует в Windows 10, Windows 11

6 ответов 155 предназначен для перенаправления — черная дыра, куда отправляются любые отправленные данные — это дескриптор файла для стандартной ошибки предназначен для перенаправления — это символ дескриптора

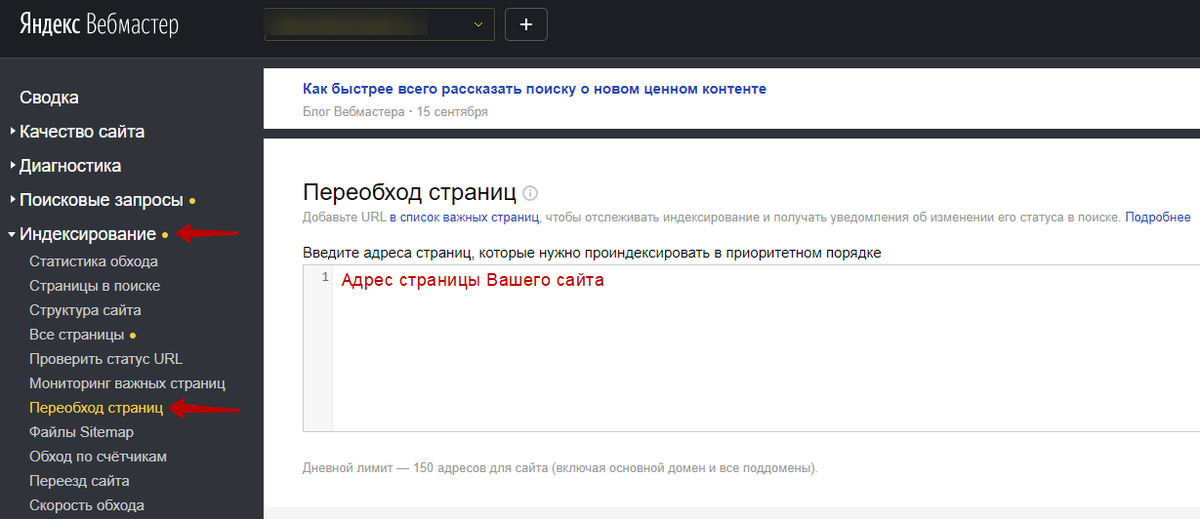

Как SSL/TLS влияет на продвижение Для Google безопасность всегда среди главных приоритетов: поисковик учитывает наличие HTTPS при ранжировании с 2014 года и постоянно обновляет требования к SSL-/TLS-сертификатам. Яндекс

Зачем это нужно Microsoft Продажи настольных компьютеров неуклонно снижаются, уступая место мобильным системам, и продолжение этого тренда дружно прогнозируют все аналитические агентства. Так, компания Forester Research считает, что

Как запускать Python-скрипты? Для запуска Python-скрипта с помощью командной строки сначала нужно сохранить код в локальный файл. Возьмем в качестве примера файл, который был сохранен как python_script.py. Сохранить

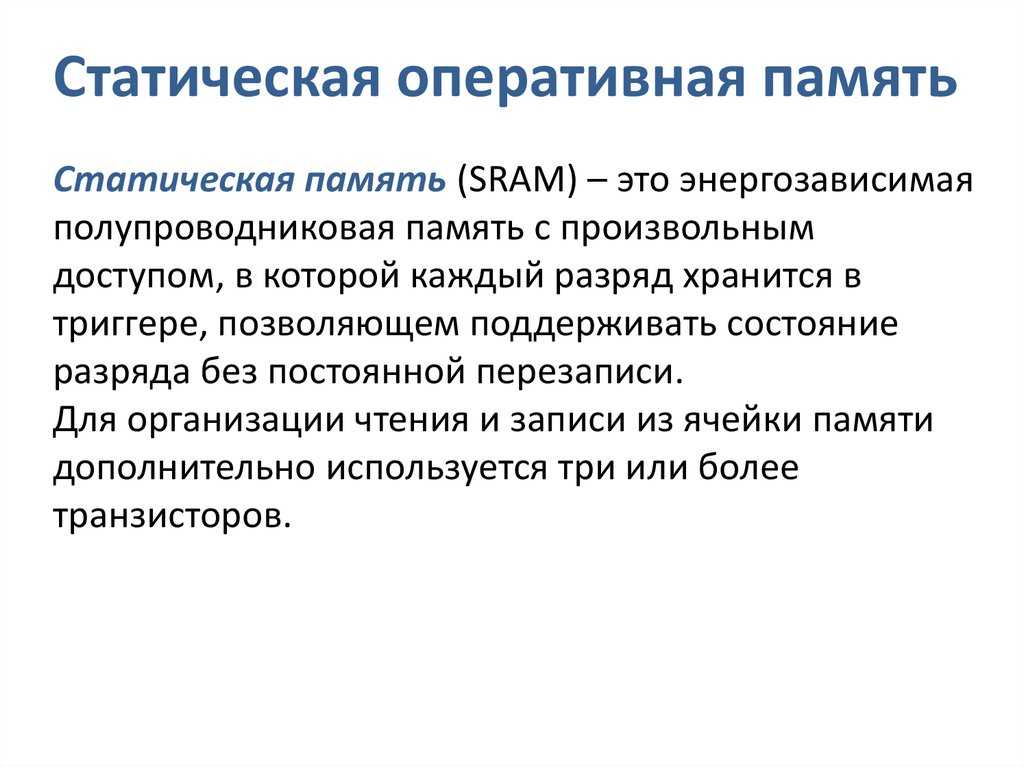

Приложения Как и все ОЗУ, DRAM и SRAM являются энергозависимыми и поэтому не могут использоваться для хранения «постоянных» данных, таких как операционные системы, или файлов данных, таких как

Используйте Эмуляцию и Симуляцию вместе Таким образом, создается впечатление, что при попытке воспроизвести человеческий мозг в другой физической системе, которая может привести к сознанию, нам может понадобиться комбинация

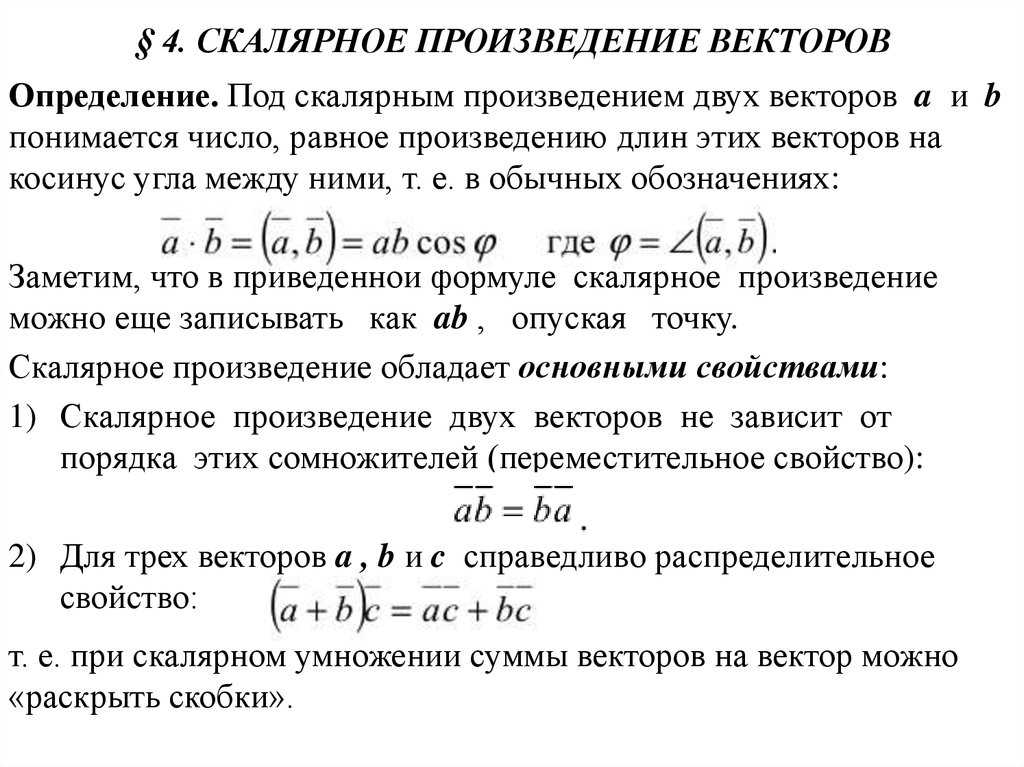

Определения и свойства Скаляры — это действительные числа, используемые в линейной алгебре, а не векторы . На этом изображении показан евклидов вектор . Его координаты x и y

Шаг 1. Убедитесь, что SQL Server вызывает высокий ЦП Используйте один из следующих средств, чтобы проверить, действительно ли SQL Server способствует высокому ЦП: Диспетчер задач (На вкладке Process

Распространенные ошибки при выборе типа данных в T-SQL В начале статьи я говорил, что выбор неоптимального типа данных может сказаться на размере базы данных, так вот одной из

Журнальный файл В файл журнала записываются различные записи журнала работы базы данных для выполнения SQL, а также записи журнала ошибок. Файлы журнала в основном включают следующие категории: Журнал

Будущее — С какими страхами сталкивается опытный программист? — Основной страх — потерять работу. Я такой человек, который любит стабильность и предпочитает задерживаться на одном месте от пяти и более лет. Поэтому нарушение такой стабильности и является моим личным

Проброс в брандмауэре Начнем настройки со встроенного брандмауэра Windows 10. Для разрешения доступа к порту необходимо создать правила для входящего и исходящего соединения. Сделать это можно следующим образом:

3. В чем разница между режимом ядра и пользовательским режимом? Объясните, как сочетание двух отдельных режимов помогает в проектировании операционных систем. Большинство компьютеров имеют два режима работы: режим

Примеры telnet myhost.com Попытки открыть соединение с удаленным хостом myhost.com. Если соединение установлено, хост запросит имя для входа и пароль. telnet -l myusername myhost.com 5555 Попытки открыть соединение