TCP Reassembly

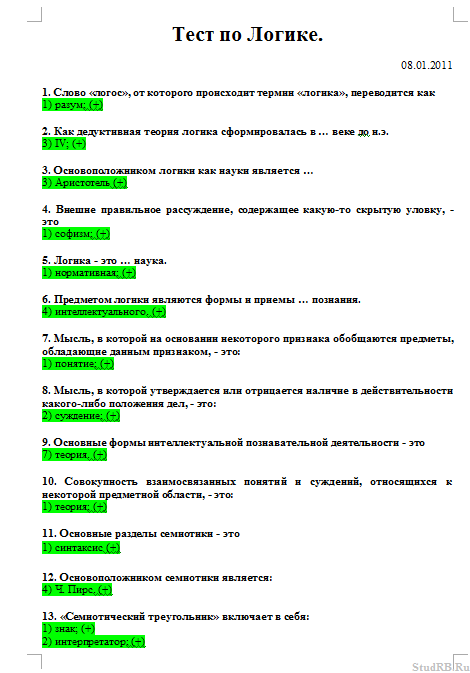

Wireshark supports reassembly of PDUs spanning multiple TCP segments for a large number of protocols implemented on top of TCP. These protocols include, but are not limited to, iSCSI, HTTP, DNS, Kerberos, CIFS, ONC-RPC etc. All in all probably something like 20 different protocols. The support to do this is very easy to add to Wireshark if required for new protocols, so if your favorite protocol is missing, please give the Wireshark developers a shout.

Note that TCP Reassembly ONLY works if you capture the entire packet and if all the checksums for that packet are valid. If you use packet slicing and only capture parts of the packets OR if the packets have incorrect checksums, i.e. TCP_Checksum_Verification fails, then the packets will be ignored and reassembly will fail. (You can disable the TCP_Checksum_Verification test in preferences.)

Preferences

To enable this feature you must enable the preference :This option will enable the TCP layer to perform reassembly of PDUs spanning multiple segments for all protocols that request it.Note that this is not sufficient in itself, this preference above is the master switch to enable it on the TCP layer, you will also have to make sure that the protocol specific reassembly option is enabled as well.The protocol specific reassembly option for HTTP are these:If for example you want to reassemble HTTP PDUs spanning multiple segments you must thus enable all three options above.

Warning : memory is consumed like there is no tomorrow

This feature requires a lot of memory so it is always disabled by default. I advise that if you use it, only enable it temporarily when you absolutely need to and leave it off for the rest of the time. (You can not imagine how much memory is required if you accidentally leave it on and then load a 1GByte trace into wireshark)

Example

This is an example of how to reassemble a HTTP stream and to extract and save to a file a JPEG image from inside a HTTP PDU.First download the example capture SampleCaptures/http_with_jpegs.cap.gz from the SampleCaptures page. Then enable all three preferences above. Then select packet #479 and click on the JPEG protocol to select it:Then just right click on the JPG protocol and select «Export Selected Bytes» and save it to a file. If everything worked, you will now have a nice JPEG of the Dolphin Show at SeaWorld in SurfersParadise to view for your enjoyment.

BUGS

(It seems reassembly of HTTP packets consume an enormous amount of CPU. There must be something suboptimal in the implementation and someone should have a look at it. It also likes to rescan the capture list several times when selecting one such packet.)

The Wireshark implementation itself should be ok. It’s the display of the packet bytes which causes the trouble. The GTK widget we are using doesn’t seem to be prepared to handle several tenths of kB (or even more) of text in a reasonable time. We might need to find a way improving this — implement our own widget or tweaking the existing somehow. — UlfLamping

Анализ фильтра для чтения

При первом анализе пакета необходимо применить указаный фильтр (который использует синтаксис фильтров чтения/отображения, а не фильтров захвата)., который используется в пакете. В будущих случаях пакеты, не соответствующие фильтру, также не будут рассматриваться. Этот параметр важен для многих сигналов. Поля, такие как «ответ в структуре №», не могут использоваться с этим фильтром, потому что они не могут быть оценены. Устанавливается параметр «-2», который позволяет проводить двухпроходный анализ. Это заставляет Tshark кэшировать вывод до тех пор, пока вся первая часть не будет завершена, но также заполняет поля, которые требуют будущих знаний, а также правильно вычисляет зависимости фреймов повторной сборки. Здесь пользователь может увидеть два разных анализа: первый — анализ первого прохождения, а другой — двухпроходный.

![]()

Анализ конечных точек

Следующий пункт, который помогает человеку разобраться со статистикой, — это «Конечные точки»

Будут созданы таблицы со списком всех конечных точек, на которые следует обратить внимание при захвате. Это будет использоваться с функцией «type», которую можно применить с параметром endpoint и указать тип конечной точки, для которой человек желает сгенерировать статистику

Список конечных точек, поддерживаемых TShark, выглядит следующим образом:

![]()

Если пользователь указывает конкретный фильтр, статистика рассчитывается для этого конкретного фильтра. Изображение с такой таблицей создается путем выбора формы строки каждого разговора и отображения ее в зависимости от количества пакетов на байт в одном направлении и общего количества пакетов в каждом направлении. По умолчанию данные в этой таблице отсортированы по общему количеству фреймов.

![]()

Установка Wiredhark и первый запуск

Теперь давай запустим Wireshark и начнём с ним работать. Кстати в таких системах как Kali Linux и Parrot Security он уже предустановлен. А для винды и яблока его можно скачать на официальном сайте. Ну, а я буду использовать его на Parrot Security. Кстати есть мнение, в том числе разработчиков Wireshark, что использовать его на Windows — тот ещё тот мазохизм. Особенно для перехвата wi-fi трафика, во первых нужно устанавливать дополнительные драйвера — WinPcap. Но самая главная проблема в том, что режим мониторинга сетевого адаптера в Windows работает максимально криво.

Небольшое отступление. В этом гайде, в процессе использования Wireshark нас в первую очередь будет интересовать трафик передаваемый через беспроводные сети, причём желательно чужой трафик. Мы ведь тут собрались не для того чтоб неисправности в сети искать, правда? И ты правильно догадался (если догадался) что я плавно подвожу к режиму мониторинга wi-fi адаптера. Если ты забыл то он нужен чтобы видеть весь трафик, а не только предназначенный нашей сетевой карте. Включаем:

Ну а теперь точно можно запускать Wireshark. Это можно сделать из вкладки «Приложения», а можно из терминала:

![]()

сразу после запуска, нам предложат выбрать сетевой интерфейс для запуска захвата. Можем так и сделать. Или, если мы хотим поработать с ранее захваченным трафиком, сохраненным в файл, можем нажать File->Open и выбрать нужный файл.

Выбираем интересующий нас сетевой интерфейс (wlan0mon) и дважды давим на него.

Интерфейс Wireshark

![]()

Перед нами появится основное окно программы с которым мы будем проводить больше всего времени. И сразу начнут перехватываться данные. Пока что нажмём «Стоп» (красный квадратик в левом верхнем углу) и порассматриваем интерфейс программы.

Пройдёмся по интерфейсу сверху вниз:

- В самом верху, под главным меню, находится панель с кнопками — это Main Toolbar. Здесь находятся основные элементы управления программой — старт/стоп и настройки захвата, открытие/закрытие файлов захвата, навигация по пакетам и управлением размером текста;

- Сразу под ней находится — Filter Toolbar — здесь мы будем вписывать фильтры и операторы, но об этом чуть позже;

- Ещё ниже находится — Packet List . Это таблица в которой отображаются все пакеты из текущей сессии перехвата или из открытого файла перехвата;

- Под ним — Packet Details — здесь отображаются сведения о выбранном пакете (выбирать пакеты можно в Packet List);

- И самое нижнее окошко — Packet Bytes. Здесь показаны исходные данные пакета в необработанном виде, т.е. в том виде, в каком пакет передаётся по сети. (Сейчас бы начать тебе про интерпретацию пакетов рассказывать, но это в другой раз)

IPv6

Для многоадресных адресов в IPv6 используется префикс ff00 :: 8 . Адреса многоадресной рассылки IPv6 могут быть структурированы с использованием старого формата (RFC 2373) или нового формата (RFC 3306, обновленный RFC 7371).

| Биты | 8 | 4 | 4 | 112 |

|---|---|---|---|---|

| Поле | приставка | флаги | сфера | ID группы |

| Биты | 8 | 4 | 4 | 4 | 4 | 8 | 64 | 32 |

|---|---|---|---|---|---|---|---|---|

| Поле | приставка | ff1 | сфера | ff2 | зарезервированный | пленка | префикс сети | ID группы |

Префикс имеет значение и далее для всех адресов многоадресной рассылки.

В настоящее время определены 3 из 4 битов флагов в поле флагов ( ff1 ); самый старший бит флага зарезервирован для использования в будущем. Остальные три флага известен как R , P и T .

| Немного | Флаг | 1 | |

|---|---|---|---|

| 0 (MSB) | Зарезервированный | (Зарезервированный) | (Зарезервированный) |

| 1 | R (Свидание) | Точка рандеву не встроена | Точка рандеву встроена |

| 2 | P (префикс) | Без префиксной информации | Адрес на основе префикса сети |

| 3 (младший бит) | T (переходный) | Хорошо известный многоадресный адрес | Динамически назначаемый многоадресный адрес |

Подобно одноадресному адресу, префикс многоадресного IPv6-адреса определяет его область действия, однако набор возможных областей для многоадресного адреса отличается. 4-битное поле sc (или область действия) (биты с 12 по 15) используется для указания, где адрес действителен и уникален.

| IPv6-адрес | Эквивалент IPv4 | Сфера | Цель |

|---|---|---|---|

| ffx0 :: / 16, ffxf :: / 16 | Зарезервированный | ||

| ffx1 :: / 16 | 127.0.0.0/8 | Интерфейс-локальный | Пакеты с этим адресом назначения не могут быть отправлены ни по одному сетевому каналу, но должны оставаться в пределах текущего узла; это многоадресный эквивалент одноадресного адреса обратной связи . |

| ffx2 :: / 16 | 224.0.0.0/24 | Link-local | Пакеты с этим адресом назначения никуда не маршрутизируются. |

| ffx3 :: / 16 | 239.255.0.0/16 | Локальная область IPv4 | |

| ffx4 :: / 16 | Админ-локальный | Наименьшая область, которая должна быть настроена администратором. | |

| ffx5 :: / 16 | Локальный сайт | Только в локальной физической сети. | |

| ffx8 :: / 16 | 239.192.0.0/14 | Организация-местная | Только для сетей, используемых организацией, управляющей локальной сетью. (Например, эти адреса могут использоваться через VPN ; когда пакеты для этой группы маршрутизируются через общедоступный Интернет (где эти адреса недействительны), они должны быть инкапсулированы в какой-то другой протокол.) |

| ffxe :: / 16 | 224.0.1.0-238.255.255.255 | Глобальный охват | Имеет право на маршрутизацию через общедоступный Интернет. |

Услуга указывается в поле идентификатора группы . Например, если ff02 :: 101 относится ко всем серверам протокола сетевого времени (NTP) в сегменте локальной сети, то ff08 :: 101 относится ко всем серверам NTP в сетях организации. Поле идентификатора группы может быть для специальных типов адресов многоадресной передачи.

Известные адреса многоадресной рассылки IPv6

В следующей таблице представлен список известных многоадресных IPv6-адресов, зарегистрированных в IANA.

| Адрес | Описание |

|---|---|

| ff02 :: 1 | Все узлы в сегменте локальной сети |

| ff02 :: 2 | Все роутеры в сегменте локальной сети |

| ff02 :: 5 | OSPFv3 Все маршрутизаторы SPF |

| ff02 :: 6 | OSPFv3 Все маршрутизаторы DR |

| ff02 :: 8 | IS-IS для маршрутизаторов IPv6 |

| ff02 :: 9 | RIP роутеры |

| ff02 :: a |

Маршрутизаторы EIGRP |

| ff02 :: d | PIM роутеры |

| ff02 :: 12 | Протокол резервирования виртуального маршрутизатора (VRRP) версии 3 |

| ff02 :: 16 | Отчеты MLDv2 (определены в RFC 3810) |

| ff02 :: 1: 2 | Все серверы DHCPv6 и агенты ретрансляции в сегменте локальной сети (определены в RFC 3315) |

| ff02 :: 1: 3 | Все хосты LLMNR в сегменте локальной сети (определены в RFC 4795) |

| ff05 :: 1: 3 | Все DHCP-серверы на сайте локальной сети (определены в RFC 3315) |

| ff0x :: c | |

| ff0x :: fb | Многоадресный DNS |

| ff0x :: 101 | Сетевой протокол времени |

| ff0x :: 108 | Сетевая информационная служба |

| ff0x :: 181 |

Сообщения протокола точного времени (PTP) версии 2 (Sync, Announce и т. Д.), За исключением измерения задержки однорангового узла |

| ff02 :: 6b | Протокол точного времени (PTP) версии 2 сообщения измерения задержки однорангового узла |

| ff0x :: 114 | Используется для экспериментов |

Wireshark Tips TCP Сегмент сборных PDU

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>style=»clear:both;»>

It means that Wireshark thinks the packet in question contains part of a packet (PDU — «Protocol Data Unit») for a protocol that runs on top of TCP.

If the reassembly is successful, the TCP segment containing the last part of the packet will show the packet.

The reassembly might fail if some TCP segments are missing.

Указывает, что Wireshark может проанализировать протоколы уровня приложений выше TCP и вернуть текущий пакет TCP на полный пакет верхнего протокола.

Приведенные выше три пакеты TCP на самом деле являются частью полного возврата HTTP-сервера в запрос на получение.

В последних деталях TCP вы можете увидеть, что окончательный сбор в собранный пакет протокола приложений на 22-й кадре.

Глава 22 можно увидеть, что в протоколе есть http.

Если проанализирована строка меню — включена, поддержка HTTP больше не будет иметь http-запроса в указании протокола. Информация больше не будет иметь сегмент TCP сборной PDU.

Интеллектуальная рекомендация

1. Для реальных сигналов (для понимания): A (ω) является соотношением амплитуды выходного сигнала и амплитуды входного сигнала, называемого частотой амплитуды. Φ (ω) — это разница межд…

Один. вести Многие люди задавали некоторые вопросы о создании проекта Flex + LCDS (FDS) в сообщениях и группах. Из-за операции ее трудно четко объяснить, поэтому я написал простой учебник (я обещал эт…

package com.example.phonehttp; import android.os.Bundle; import android.os.Handler; import android.app.Activity; import android.widget.ScrollView; import android.widget.TextView; public class MainActi…

Он предназначен для реализации подкласса того же родительского класса с родительским классом. Полиморфизм Один и тот же ссылочный тип использует разные экземпляры для выполнения разных операций; Идея …

тема: Объедините два упорядоченных слоя в новый заказанный список и возврат. Новый список состоит из всех узлов двух связанных списков, данных сплавным. Пример: Анализ: два связанных списка состоит в …

Вам также может понравиться

D. Самая ценная строка Пример ввода 2 2 aa aaa 2 b c Образец вывода aaa c На самом деле, будучи задетым этим вопросом, вы должны быть осторожны. После инвертирования строки, если две строки имеют один…

Given a 2D integer matrix M representing the gray scale of an image, you need to design a smoother to make the gray scale of each cell becomes the average gray scale (rounding down) of all the 8 surro…

calc () может быть очень незнакомым для всех, и трудно поверить, что calc () является частью CSS. Поскольку он выглядит как функция, почему он появляется в CSS, поскольку это функция? Этот момент такж…

Основываясь на дереве регрессии, сформированном CART, а также на предварительной и последующей обрезке дерева, код выглядит следующим образом:…

Откат Обновление в режиме онлайн с версии Centos (CentOS Linux версии 7.3.1611 (Core) до CentOS Linux версии 7.5.1804 (Core)) # ошибка соединения yum-ssh после обновления yexpected key exchange group …

Захват трафика

Пришло время перехватить трафик. У пользователя есть множество вариантов выбора интерфейса для захвата трафика и его дальнейшего использования, поэтому он может выбрать любой из них в зависимости от собственных потребностей. Но в данном сценарии интерфейс, который пользователь собирается исследовать, — это «eth0».

Чтобы перехватить трафик, вы должны инициировать этот процесс, так как человек тестирует его в отслеживаемой сети. Затем он будет использовать команду ping и только после этого указывать имя интерфейса с параметром «-i», как показано на рисунке ниже:

![]()

Как видно на картинке, инструмент выполняет трехстороннее рукопожатие, а затем запускает процесс запроса ICMP и получает ответ.

Статистика иерархии протоколов

TShark позволяет создавать иерархию на основе протоколов, в которой будут перечислены пакеты и байты. Чтобы использовать эту функцию, вам необходимо определить опцию «io, phs» в параметре «-z». Если после опции «ios, phs» фильтр не указан, статистика будет рассчитана для всех пакетов в пределах диапазона видимости. Однако, если в настройках установлен специальный фильтр, TShark будет учитывать статистику для тех пакетов, которые соответствуют выбранному пользователем. Пользователь сначала захватил некоторый трафик, а затем скопировал его в файл .pcap. Кроме того, он будет использовать файловый трафик для классификации этих данных в иерархии протоколов. Читатели могут видеть, что у пользователя есть определенный набор кадров, размер пакетов в байтах и протокол, используемый для передачи данных.

![]()

Фильтры Wireshark

В беспроводной сети весь сетевой трафик, сформированный беспроводными клиентами, сосуществует в общих каналах. Это означает, что перехваченные пакеты в каком-нибудь одном канале могут содержать сетевой трафик от нескольких клиентов, а соответственно что бы находить интересующую информацию нужно научится отфильтровывать лишнюю. Поэтому, давай разберем наиболее часто применяемые фильтры при анализе беспроводных сетей:

Фильтрация по идентификатору

Wireshark собирает данные всех сетей находящихся в радиусе действия сетевого адаптера, поэтому наиболее логично первоначально отфильтровать трафик конкретной сети, которая нас интересует. Сделать это можно по имени беспроводной сети (SSID):

хотя наиболее корректно будет отфильтровать по bssid. BSSID — это идентификатор базового набора услуг (Basic Service Set Identifier). Он присваивается каждой точке и идентифицирует её, при этом он посылается в каждом беспроводном пакете управления и пакете данных из передающей точки доступа. BSSID записывается в заголовок пакета и это и есть MAC адрес нашей точки доступа. Посмотрев его в заголовке, можем создать фильтр чтобы видеть трафик проходящий только через нужную точку доступа:

![]()

![]()

Часто используемые фильтры Wireshark

Не менее полезным, в некоторых ситуациях будет отфильтровать трафик по используемому каналу связи:

Используя фильтр:

![]()

можно увидеть трафик передаваемый по протоколу ARP, это даст возможность понять какие устройства в данный момент подключены к локальной сети, увидеть их MAC и IP адреса.

Также довольно часто используются такие фильтры:

покажет отправленные dns-запросы, так можно узнать какие сайты посещал пользователь и какими онлайн-ресурсами пользовался.

отфильтрует трафик связанный с конкретным IP (где он был получателем или отправителем).

покажет tcp трафик, по такому же принципу можно отфильтровать трафик по любому другому протоколу, например udp или icmp.

Если мы видим, что соединение с сайтом не защищено т.е. происходит по протоколу http, это открывает перед нами большие возможности. Мы можем увидеть передаваемые данные, в том числе данные авторизации и данные форм, загружаемые и открываемые файлы, передаваемые и установленные cookie,

| http | отфильтровать http трафик |

| http.host == «адрес» | показать запросы к определённому сайту |

| http.cookie | http-запросы в которых передавались cookie |

| http.set_cookie | запросы в которых были установлены cookie в браузер |

| http.content_type contains «image» | поиск любых переданных изображений, можно конкретизировать заменив «image» на «jpeg» или другие. |

| http.authorization | поиск запросов авторизации |

| http.request.uri contains «zip» | поиск определённого типа файлов. zip — заменить на нужное |

Кстати, что бы сохранить какой-нибудь найденный файл надо нажать на него правой кнопкой мыши в окне Packet Details и выбрать Export Packet Bytes и указать место куда его нужно сохранить:

![]()

Ну, что. Если ты дочитал до этого места, значит можешь смело утверждать, что у тебя уже есть базовые знания по Wireshark. И ты уже, в принципе, немало можешь понять из перехваченного трафика. Поэтому не забывай возвращаться к нам. Ведь в следующих уроках по это программе мы изучим синтаксис и операторы фильтров, разберемся как победить зашифрованный SSL/TLS трафик, разберемся с дешифраторами, более детально разберем некоторые сетевые протоколы и, конечно же, попрактикуемся в анализе сетевого трафика на конкретных примерах.

Твой Pulse.

Promiscuous mode

Этот режим используется в качестве контроллера интерфейса для передачи всего трафика от TShark к центральному процессору и не передает его в другое место, где пакеты объединяются. Это происходит на маршрутизаторе или на персональном компьютере (при подключении к беспроводной локальной сети).

При использовании режима Promiscuous вам необходимо настроить его с помощью ifconstig, чтобы инструмент позволял пользователю захватывать пакеты данных со всей сети. Исходя из этого, человек начинает с проверки связи с веб-сайтами и попытки получить их пакеты данных.

![]()

Теперь следует настроить этот режим. Пользователь будет выполнять эти команды и попытается захватить пакеты:

![]()

Анализ трафика в Wireshark

В большинстве случаев (почти всегда) анализ перехваченного трафика происходит в оффлайн-режиме. Т.е. ты сначала перехватываешь трафик, потом сохраняешь его в файл перехвата (File->Save). Потом опять перехватываешь и опять сохраняешь, потом объединяешь все файлы перехвата в один (File->Merge). И только потом, в комфортных условиях, анализируешь весь трафик скопом. И, кстати, эти функции, с сохранением и объединением, ты будешь использовать гораздо чаще чем ты думаешь. С сохранением, потому что получить с первого раза сведения которые тебе нужны удаётся далеко не всегда. Да и если анализировать трафик в онлайне — по любому что-нибудь пропустишь. А с объединением потому, что когда у тебя есть несколько файлов перехвата — разбирать их по отдельности — очень глупая и трудоёмкая идея.

Как ты наверняка заметил файлы перехвата содержат огромное количество строк, и что бы быстро в них ориентироваться нужно научится делать несколько вещей:

- Поиск по пакетам. При нажатии комбинации клавиш Ctrl+F открывается панель поиска. Там есть несколько вариантов поиска, но на данном этапе тебе достаточно будет использовать Display filter который позволяет создать фильтр, чтобы найти только те пакеты, которые отвечают заданному в нем выражению и String — осуществляет поиск в строках по указанным символам (поиск вперед Ctrl+N, поиск назад Ctrl+B;

- Отметка пакетов. Очень часто бывает что ты нашел нужный пакет, но есть необходимость вернуться к нему позже, для этого этот пакет можно отметить, нажми правой кнопкой на нужный пакет в Packet List и выбери Mark Packet или нажми Ctrl+M, отмечать можно любое количество пактов, а чтобы перемещаться между отмеченными пакетами используются комбинации клавиш Shift+Ctrl+N — следующий и Shift+Ctrl+B — предыдущий.

- Фильтры. Фильтр — это выражение, в котором задаются критерии для включения или исключения пакетов из анализа. В Wireshark выделяют два вида фильтров: фильтры перехвата и фильтры отображения. Мы рассмотрим некоторые примеры применения фильтров, но про сами фильтры я сделаю отдельную статью. Потому, что там надо будет изучить довольно большой объём информации: логику применения, синтаксис, операторы. Короче это отдельная большая тема.

Преобразование PDML-файла HTML-страницы

Wireshark отличается от TShark тем, что Wireshark — это инструмент на основе графического интерфейса, а TShark — это инструмент командной строки. Однако, благодаря некоторому внешнему источнику, человек также может просматривать пакеты данных HTML. В этом случае пакетные данные необходимо сохранить в формате PDML, а затем преобразовать в формат файла XML с помощью следующей команды:

XML-файл будет сохранен в папке /usr/share/wireshark/pdml2html.xsl. Если вы собираетесь запустить этот файл, вам нужно будет использовать инструмент xsltproc для создания HTML-страницы. В результате, создание HTML-страницы отформатирует всю ненужную информацию и отобразит только полезные данные. Теперь, чтобы создать HTML-страницу, вам нужно использовать следующую команду:

![]()

Чтобы открыть HTML-страницу в браузере, нужно обратить внимание на приведенное выше изображение и использовать следующую команду:

![]()

Настройка Wireshark

Общие параметры самого приложения WIreshark находятся во вкладке Edit->Preferences. Их можно настроить в зависимости от своих потребностей или предпочтений. Но я бы, на стадии знакомства с программой, не рекомендовал туда лезть. С опытом использования программы и работы с трафиком, понимание что тебе нужно подкрутить для удобства придет само. А потому просто кратко перечислим какие здесь есть разделы:

![]()

- Appearance (Внешний вид). Грубо говоря здесь определяется внешний вид программы. Положение окон, расположение основных панелей, расположение полосы прокрутки и столбцов в панели Packet List, шрифты, а также цвета фона и шрифтов.

- Capture (Перехват). В этом разделе можно настроить порядок перехвата пакетов. В том числе стандартный интерфейс для перехвата, параметры обновления панели Packet List в реальном времени.

- Filter Expressions (Фильтрующие выражения). Здесь можно создавать фильтры сетевого трафика и управлять ими. Этот момент мы обсудим отдельно.

- Name Resolution (Преобразование имен). В этом разделе активируются средства Wireshark, позволяющие преобразовывать адреса в имена, более удобные для понимания. В том числе адреса канального, сетевого и транспортного уровня. А также можно указывать максимальное количество параллельных запросов на преобразование имен.

- Protocols (Протоколы). В этом разделе находятся параметры, влияющие на перехват и отображение различных пакетов, которые Wireshark может декодировать. Правда настраивать параметры можно далеко не для всех протоколов. Да и в большинстве случаев, без острой на то необходимости, менять здесь ничего не надо.

- Statistics (Статистика). Название раздела говорит само за себя, здесь находятся параметры отображения и ведения статистики.

- Advanced (Продвинутый). Параметры которые не вошли не в одну из перечисленных категорий, либо предназначены для более тонкой настройки функционала. Вот сюда точно лезть не нужно.

Если ты планируешь в большей мере работать с трафиком беспроводных сетей, то есть смысл немного кастомизировать рабочие области Wireshark для большего удобства. А именно добавить несколько дополнительных столбцов, информация из которых поможет значительно сэкономить время.

Перейдем в Edit->Preferences и во вкладке Appearance выберем раздел Columns. Здесь жмем на плюсик и добавляем такие колонки, с такими параметрами:

- Title: Channel, Type: Custom, Fields: wlan_radio.channel — будет показывать нам канал в котором перехвачен пакет;

- Title: Signal Strenght, Type: Custom, Fields: wlan_radio.signal_dbm — покажет мощность сигнала в канале в момент перехвата пакета.

![]()

Расшифровка беспроводного трафика

Когда мы запустили захват трафика на интерфейсе wlan0mon ты наверняка обратил внимание, что в Packet List отображается всё что угодно, кроме того что нужно. А именно из полезной информации там можно найти только название сети (SSID) и MAC адреса (на самом деле кое-что ещё есть), а какой-нибудь интересной информации нет, от слова «совсем»

На самом деле она есть, просто она зашифрована. Почему так? Ответ банален — потому что трафик шифруется. Соответственно надо его расшифровать. А для этого надо понимать некоторые процессы которые происходят в wi-fi сетях.

При передаче данных по wi-fi трафик шифруется с использованием ключа PTK (Pairwise Transient Key). При этом этот ключ динамичный, то есть создаётся заново для каждого нового соединения. А соответственно трафик для каждого соединения в одной и той же сети зашифрован разными PTK. Когда какой-нибудь клиент переподключается, то и PTK тоже меняется. Что бы этот самый PTK узнать необходимо перехватить четырёх этапное рукопожатие. Ну и знать пароль, имя (SSID) wi-fi сети и канал на котором она работает.

Перехват handshake

Как узнать пароль wi-fi сети я статью уже писал, поэтому примем за аксиому что он у тебя есть. А SSID и канал мы и так видим в Wireshark, вопрос остаётся только в PTK. Соответственно нужно перехватить рукопожатие и не какое-нибудь, а именно то которое произошло между интересующим нас клиентом и точкой доступа непосредственно перед обменом интересующей нас информацией. Наш адаптер уже в режиме мониторинга, и необходимые нам данные мы видим в Packet Details при нажатии на пакет из интересующей нас сети:

![]()

Можем сразу открываем терминал и запускаем перехват рукопожатия:

ждать повторных подключений мы не будем, поэтому помогаем отключится всем устройствам в сети:

и спустя небольшой промежуток времени видим в правом верхнем углу нашего терминала появилась надпись: WPA handshake

![]()

это означает, что рукопожатие мы получили, а значит успех близок. Вернемся в Wireshark.

В Filter Toolbar нужно написать:

![]()

Это необходимо что бы убедится что рукопожатие действительно у нас, если это так — можем продолжать. Теперь сделаем то, что я чуть раньше предупреждал не делать, а именно поменяем настройки протоколов. Идём Edit-> Preferences и выбираем вкладку Protocols. В ней нам надо найти IEEE 802.11 и поставить галку Enable decryption после чего нажать Edit

![]()

в появившемся окне жмём «+» и там где Key type выбрать wpa-pwd. А там где Key нужно ввести через двоеточие «пароль:имя сети». Потом нажать ОК и сохранить изменения в настройках протокола.

![]()

сразу после этого захваченный трафик будет расшифрован и начнет приобретать более вразумительный и понятный вид.

![Как проверить открытые порты на своём компьютере. что означают 0.0.0.0, :*, [::], 127.0.0.1. как понять вывод netstat - hackware.ru](http://fuzeservers.ru/wp-content/uploads/e/0/c/e0cd3fac2ba4e93bb59da2075e2f3ec1.jpeg)

![[wireshark series 3] использование графиков ввода-вывода wireshark для анализа потоков данных - русские блоги](http://fuzeservers.ru/wp-content/uploads/b/2/3/b23365c5103080f1b86205c6061bdf72.jpeg)