Как SSL/TLS влияет на продвижение

Для Google безопасность всегда среди главных приоритетов: поисковик учитывает наличие HTTPS при ранжировании с 2014 года и постоянно обновляет требования к SSL-/TLS-сертификатам. Яндекс тоже делает акцент на безопасности, признавая HTTPS знаком качества сайта и предупреждая пользователей о некорректном сертификате.

Большинство браузеров маркируют незащищенные страницы — проверить безопасность соединения можно по значку замка в адресной строке. Safari показывает этот значок, только если сайт использует адекватное шифрование; Firefox показывает перечеркнутый замок при недостаточном уровне защиты на сайтах, которые используют пользовательские данные; Chrome показывает красный треугольник при проблемах с безопасностью и значок замка при безопасном соединении.

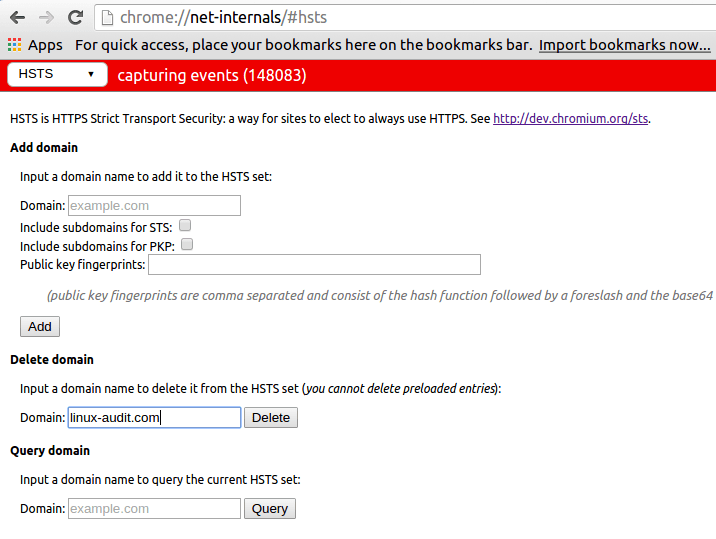

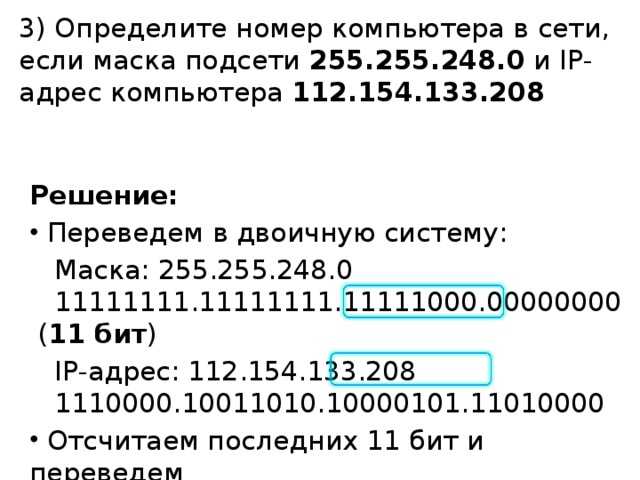

Информация о безопасности подключения в Chrome

Хоть преимущества технологии SSL/TLS довольно очевидны, многие сайты до сих пор не перешли на HTTPS или же используют недостаточно надежные версии протоколов. Статистика 2019 года говорит о том, что не используют безопасный протокол, а по данным на начало 2020 года, только 18% доменных имен в зоне .ru используют узлы HTTPS.

Многие владельцы сайтов не хотят заморачиваться с покупкой и обновлением SSL-/TLS-сертификата или считают, что он им не нужен, если ресурс не собирает пользовательские данные. Но в современных реалиях ваш сайт будет попросту терять клиентов и позиции в поиске, если вы не перейдете на HTTPS и не будете следить за актуальностью шифрования. Для вашего удобства существует множество инструментов для настройки и мониторинга SSL-/TLS-сертификатов, в том числе бесплатные, как Let’s Encrypt.

Добавить сертификат вручную

Если у вас есть действующий и авторизованный центр сертификации, вы можете вручную добавить его в браузер. Таким образом, вам не придется ждать, пока браузеры просканируют сайт на предмет сертификации или отметят свое одобрение.

Вот шаги, чтобы добавить сертификат в Mozilla Firefox:

- Запустите Firefox и перейдите на его страницу настроек из строки меню.

- Искать Сертификаты под панелью поиска настроек.

- Нажмите кнопку «Просмотреть сертификат…» в появившихся результатах поиска.

- Перейдите в раздел «Ваши сертификаты» и нажмите кнопку «Импорт…».

- Выберите файл сертификата, одобренный центром сертификации, на локальном диске и нажмите OK.

Сертификат SSL теперь будет импортирован в браузер, и теперь вы можете получить доступ к сайту без каких-либо проблем.

Получение действующего сертификата SSL может оказаться сложной задачей, особенно если у вас нет необходимых разрешений. Если это так, попробуйте другие исправления, упомянутые здесь.

Как получить такой сертификат?

Вариантов и инструкций в Интернете достаточно много. В том числе у нас на вики в статье «».

В следующих разделах — краткие инструкции по самым популярным сервисам:

Lets’ Encrypt и certbot

Потребуется установить программу certbot. Под *nix- системами это сделать проще, но под Windows тоже не потребуется сверхъестественных усилий.

Инструкции могут сильно отличаться от версии операционной системы, одной страницей тут не обойтись, лучше подобрать подходящий для вашей среды вариант в Интернете. Да и задача этой инструкции в другом: дать общее представление о полных цепочках и объяснить, что делать со сгенерированными файлами, чтобы их получить.

Предположим, что certbot у вас установлен. Что дальше? Запускаем несколько консольных команд.

Зарегистрироваться:

certbot register -m emailадминистратора@вашдомен.com

Сгенерировать сертификат:

certbot certonly --webroot -w /var/www/папкасервера -d вашдомен.com -d www.вашдомен.com

Если опасаетесь, что что-то не так и хотите сначала потренироваться, добавьте опцию —dry-run (режим эмуляции для отладки ошибок)

certbot certonly --dry-run --webroot -w /var/www/папкасервера -d вашдомен.com -d www.вашдомен.com

После успешной генерации сертификата у вас появятся 4 файла (их расположение также сильно зависит от вашей операционной системы):

- cert.pem (конечный сертификат),

- chain.pem (цепочка доверия от корневого сертификата, не включающая конечный),

- fullchain.pem (нужная нам полная цепочка, включая конечный сертификат, по сути это сложение cert.pem + chain.pem),

- privkey.pem (ваш приватный ключ, который никому нельзя ни показывать, ни отсылать).

Для веб-сервера необходимы два из них: fullchain.pem и privkey.pem.

Ещё несколько полезных команд certbot

Проверка и обновление сертификатов (полезно поставить запуск этой команды по расписанию):

certbot -q renew

Для проверки и обновления также есть тестовый режим (чтобы убедиться. что ваши домены будут обновляться):

certbot renew --dry-run

Добавление новых доменов и поддоменов к сертификату:

certbot certonly --webroot -w /var/www/папкасервера --expand -d вашдомен.com -d test.вашдомен.com -d www.вашдомен.ru

Изменение адреса администратора:

certbot register --update-registration -m newemail@вашдомен.ru

SSL For Free

Получить сертификат через онлайн-сервис намного быстрее и проще, ничего устанавливать не нужно:

- Выбор настроек (обычно ничего трогать не нужно, просто жмите «Next Step»)

- Подтверждение прав на домен, для которого получаете сертификат, любым из способов:

- на почту его владельца (список готовый, посторонний адрес вписать не получится) — вам должен быть доступен один из перечисленных email.

- изменением полей DNS (CNAME) — для новичков этот способ самый запутанный, но не требует доступности почты и http.

- скачиванием подтверждающего файла и размещением его в подпапке сайта — к домену должен быть http-доступ из Интернета в момент проверки.

- После подтверждения останется выбрать формат: предлагается список шаблонов (Default, Tomcat, AWS, cPanel, Google App, Heroku. nginx, Plesk, итд) — но во всех случаях, кажется, скачивается идентичный архив.

Сертификат готов, но… сервис SSL For Free создаёт три файла:

- ca_bundle.crt (цепочка, исключая конечный сертификат)

- certificate.crt (сам конечный сертификат)

- private.key (ваш приватный ключ, который никому нельзя ни показывать, ни отсылать).

Поэтому fullchain мы склеим вручную из двух первых файлов (сначала certificate.crt, затем ca_bundle.crt), и назовём его fullchain.crt (имена на самом деле могут быть любыми, но принято — и нужно — использовать «говорящие» названия: fullchain.crt/fullchain.pem, или domain.ca-bundle)

Сделать это можно как консольными командами, так и в обычном Блокноте Windows. Пример консольной команды:

cat domain.crt Intermediate1.crt Intermediate2.crt <все промежуточные что есть через пробел> CARoot.crt > fullchain.crt

(предполагается, что «domain.crt» — конечный сертификат домена, затем по восходящей перечислены все промежуточные файлы — их может быть один или несколько — и в самом конце корневой сертификат).

Серверу отдаём, соответственно, fullchain.crt и private.key.

Немного паранойи

Не забывайте, что онлайн-способы генерации не должны применяться для чувствительных данных! Ведь если ваш приватный ключ создан сторонним сервисом, ему известен ваш приватный ключ! А значит, теоретически он уже попал в чужие руки. В этом случае стоит всё же приложить чуть больше усилий и сгенерировать все сертификаты и ключ локально.

Ограничения и особенности опции

- Сертификат не выдается на wildcard-домен.

- Если на ресурс выписан «Let’s Encrypt» сертификат, селектор выбора личных сертификатов не отображается. Личные сертификаты станут доступны для выбора после

- Выпущенные Let’s Encrypt сертификаты не отображаются во вкладке «SSL-сертификаты».

![]()

- «Let’s Encrypt» сертификат отображается только в настройках ресурса, для которого он выписан.

- Выписка и отзыв «Let’s Encrypt» сертификата не требуют сохранения настроек ресурса.

- Если вы используете DNS Cloudflare, для опции CNAME Flattering необходимо выбирать вариант Flatten CNAME at root. Иначе сертификат не будет выписан!Если выбрать Flatten all CNAMEs, вместо CNAME будет передаваться А-запись и сертификат не будет выписан.

Общий SSL-сертификат (gcdn.co)

Бесплатный общий SSL-сертификат доступен, если CNAME-запись задана в зоне gcdn.co. После создания ресурса сертификат автоматически будет подключен к ресурсу, и файлы будут доступны по HTTPS.

![]()

Добавление сертификатов в базу данных NSS

Некоторые приложения используют базу данных NSS, и у вас может быть необходимость добавить доверенные CA в неё.

Последующие изменения повлияют только на приложения, использующие базу данных NSS и учитывающие файл /etc/pki/nssdb.

1. Сначала создайте структуру каталогов для системных файлов базы данных NSS:

sudo mkdir -p /etc/pki/nssdb

Затем создайте новый набор файлов базы данных. Пароль нужен для того, чтобы базу данных могли редактировать только люди, которые его знают. Если все пользователи в системе (и с доступом к резервным копиям) заслуживают доверия, этот пароль можно оставить пустым.

sudo certutil -d sql:/etc/pki/nssdb -N

2. Убедитесь, что файлы базы данных доступны для чтения всем:

sudo chmod go+r /etc/pki/nssdb/*

Примечание: вышеприведённые инструкции применимы только в том случае, если пока не существует общесистемного набора файлов базы данных NSS

Если он уже существует, то важно знать пароль для этого набора баз данных (конечно, если он защищён паролем).. 3

Теперь, когда доступны файлы базы данных NSS, добавьте сертификат в хранилище следующим образом:

3. Теперь, когда доступны файлы базы данных NSS, добавьте сертификат в хранилище следующим образом:

sudo certutil -d sql:/etc/pki/nssdb -A -i ФАЙЛ-СЕРТИФИКАТА.crt -n "ИМЯ-СЕРТИФИКАТА" -t "C,,"

Например:

sudo certutil -d sql:/etc/pki/nssdb -A -i ./HackWareCA.crt -n "HackWare CA" -t "C,,"

Биты доверия, используемые в приведённом выше примере, помечают сертификат как надёжный для подписи сертификатов, используемых для связи SSL/TLS. Имя (указывается после опции -n), используемое в команде, можно выбрать любое, но убедитесь, что его легко отличить от других сертификатов в магазине.

Для проверки:

certutil -L -d /etc/pki/nssdb

Аналогичные инструкции можно использовать для включения сертификата только в базу данных NSS конкретного пользователя:

certutil -d sql:$HOME/.pki/nssdb -A -i ФАЙЛ-СЕРТИФИКАТА.crt -n "ИМЯ-СЕРТИФИКАТА" -t "C,,"

Удаление из файлов базы данных NSS

Чтобы удалить сертификат из любой базы данных NSS, используйте команду certutil следующим образом. В этом примере используется общесистемное расположение базы данных NSS, но его можно легко изменить на пользовательское ~/.pki/nssdb местоположение.

sudo certutil -d sql:/etc/pki/nssdb -D -n "certificateName"

Отключить прокси Firefox

Если вы используете прокси-сервер, браузер может не получить правильный сертификат SSL, соответствующий вашему региону и часовому поясу. Для тех, кто не знает, неправильное время системы является одним из наиболее частых виновников этой проблемы.

Дело в том, что когда издатель обновляет свой сертификат SSL, он может не синхронизироваться с вашим ПК, если последний использует неправильный часовой пояс. Поэтому вам следует подумать об отключении функции прокси-сервера Firefox, что можно сделать следующим образом:

- Запустите браузер Firefox.

- Нажмите на меню расположен вверху справа.

- Выберите в списке меню «Настройки».

- Прокрутите до Настройки сети раздел.

- Нажмите, чтобы открыть кнопку «Настройки…».

- Переключитесь в режим без прокси и нажмите ОК.

Теперь перезапустите Mozilla Firefox и проверьте, исправлена ли ошибка SSL.

Отключение прокси-сервера может ограничить вашу возможность просматривать содержимое с географическим ограничением, но в то же время не менее важно получить правильное состояние SSL сайта, поэтому не следует колебаться с этим компромиссом. По теме: 6+ лучших надстроек Mozilla Firefox VPN

По теме: 6+ лучших надстроек Mozilla Firefox VPN

Антивирус блокирует работу Opera

Если при работе с браузером Опера на экране возникает предупреждение, связанное с проверкой безопасности и имеется надпись: «Неполная цепочка сертификатов серверов Opera», то стоит обратить внимание на антивирус, установленный на компьютере. Дело в том, что антивирус, в целях повышения уровня безопасности, может частично блокировать работу Оперы

![]()

Сообщение о том, цепочка сертификатов неполная, говорит о том, что антивирус ведет проверку протокола SSL, который отвечает за безопасность при обмене данными между двумя компьютерами. Использование протокола SSL для рядовых пользователей не является актуальным, поэтому его следует отключить. Разберем, как убрать сообщение о неполной цепочке, на примере компьютера с антивирусной программы ESET NOD 32.

1. Запустить антивирус.

2. Выбрать раздел «Настройки».

3. Кликнуть на пункт: «Перейти к дополнительным настройкам».

![]()

4. В открывшемся окне нажать в меню слева на «Интернет и электронная почта», затем «Фильтрация протоколов» и пункт «SSL».

5. Выбрать пункт «Не сканировать протокол SSL».

6. Нажать кнопку «ОК».

![]()

Готово. После того, как пользователь убрал режим фильтрации, отключенный протокол SSL позволит посещать любые сайты и браузер не будет беспокоить назойливым сообщением о проблеме безопасности.

Еще один способ отключить проверку протокола SSL, который подходит для владельцев Opera 12 и ее более поздних версий. Для отключения проверки SSL-сертификатов необходимо:

- Кликнуть правой кнопкой мыши по ярлыку Оперы. расположенном на рабочем столе.

- Выбрать раздел «Свойства».

- Затем вкладку «Ярлык».

- В графе «Объект» дописать в конце фразу «—ignore-certificate-errors» без кавычек.

- Нажать кнопку «ОК».

![]()

Как видите, причин возникновения проблем с сертификатами может быть несколько, и они требуют разного подхода для их устранения. Перечисленные выше способы избавят пользователей браузера Opera от возникновения ошибки сертификата.

Нет доступа к отдельным сайтам

Ошибка может возникать при попытке зайти на конкретный сайт. Все остальные при этом нормально открываются. Здесь свои причины, о которых речь пойдёт ниже.

Причины

- Сайт не позволяет установить соединение из-за сбоя на сервере. С этим сделать ничего не получится. Единственный выход – подождать, пока администраторы сайта всё починят.

- Доступ к сайту может быть заблокирован провайдером. Например, если владелец не оплатил услуги хостинга.

- Зайти на сайт бывает невозможно из-за настроек компьютера, браузера или роутера. Подключение блокируется локально.

Что делать

Для начала очистите кэш в браузере и перезапустите его. Можете на всякий случай перезагрузить компьютер. Проверьте, открывается ли нужный вам сайт. Если нет, идём дальше.

Возможно, сайт заблокирован в настройках localhost. Такое случается после установки некоторых приложений, игр или из-за вирусов. Эти настройки хранятся в маленьком текстовом файле hosts.

Для проверки hosts, независимо от версии Windows, нажмите клавиши Win + К и введите команду %WinDir%\System32\Drivers\Etc

![]()

Откроется папка, в которой вы увидите, в том числе, нужный вам файл. Кликните на него правой кнопкой мыши, выберите «Открыть с помощью» и укажите «Блокнот».

Содержимое файла по умолчанию выглядит так:

![]()

Если в файле есть ещё что-то, это уже изменения, внесённые программами. Но далеко не всегда это признак вируса. Это могут быть настройки игр и программ, необходимые для их работы.

Первым делом сделайте резервную копию файла. После чего можете приступить к его правке. Учтите, что для этого потребуются права администратора. Закройте «Блокнот» и запустите его снова, кликнув на иконку правой кнопкой мыши и выбрав пункт «Запуск от имени администратора». Через меню «Файл» – «Открыть» найдите hosts. Просмотрите внимательно его содержимое.

Если вы увидели адрес сайта, который у вас не открывается, удалите полностью эту строку, сохраните hosts и попробуйте открыть сайт в браузере.

Когда разобраться в файле не получается, замените его содержимое текстом по умолчанию. Сохраните и проверьте работоспособность браузера. В случае возникновения проблем поменяйте отредактированный hosts на его резервную копию.

Иногда невозможно зайти на сайт из-за настроек прокси. В некоторых странах заблокированы, например, ВК и Ютуб. Если вы используете прокси, он может подменять ваш IP на адрес в одной из таких стран. В результате доступ к ресурсу блокируется.

Попробуйте сменить в настройках прокси ваше местоположение. Вход под другим IP позволит открыть неоткрывающийся сайт.

https://youtube.com/watch?v=DPuY91uPnh8

Настройка антивируса

Большинство таких приложений включают в себя функции защиты вашего интернет соединения от заражения со стороны недобросовестных сайтов. Для работы приложения требуется сканирование подключения, информации о сайте и передаваемых данных. Такое вмешательство браузером может быть расценено, как перехват трафика, из-за чего и возникает ошибка.

Для устранения проблемы нужно убрать сканирование SSL или HTTPS подключений в настройках антивируса. Делается это подобным образом во всех приложениях, рассмотрим на примере Avast Internet Security:

- Откройте основное окно программы;

- Перейдите на вкладку «Настройки»;

- Далее сделайте клик на вкладку «Активная защита»;

- Выберите меню «Основные настройки»;

- Уберите флажок с чекбокса «Включить сканирование HTTPS».

Вероятно, изменения вступят в силу после перезагрузки компьютера, но как минимум, браузер перезапустить придется.

Причины появления сообщения

- Сертификат может быть отозван. Например, по заявлению владельца, если его сайт взломали.

- Сертификат выписан нелегально. Сертификат должен быть получен в удостоверяющем центре после прохождения проверки.

- На компьютере могут отсутствовать обновления корневых сертификатов Windows. Например, 30 сентября 2021 года истек срок действия корневого сертификата DST Root CA X3, на котором основаны сертификаты сайтов в браузере. Чтобы посмотреть, на каком корневом сертификате Windows основан сертификат сайта, в сообщении нажмите Посмотреть сертификат и перейдите на вкладку Путь сертификации. Как обновить корневые сертификаты Windows 7, 8, 8.1, 10 смотрите .

-

Нарушена цепочка сертификатов. Сертификаты проверяются по цепочке от самоподписанного до доверенного корневого сертификата, который предоставляет удостоверяющий центр. Промежуточные сертификаты предназначены для подписания (подтверждения) другого сертификата в цепочке.

Причины, по которым может быть нарушена цепочка сертификатов:

- Цепочка состоит из одного самоподписанного сертификата. Такой сертификат не заверяется удостоверяющим центром и может быть опасен.

- Цепочка не завершается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, не предназначенные для подписывания других сертификатов.

- Истекло или не наступило время действия корневого или промежуточного сертификата. Удостоверяющий центр выдает сертификат на определенный период времени.

- Цепочка не может быть выстроена.

- Домен в сертификате не соответствует сайту, с которым устанавливается соединение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Нарушены политики использования сертификата. Политика сертификата — набор правил, определяющий использование сертификата с заданными требованиями безопасности. Каждый сертификат должен соответствовать хотя бы одной политике сертификата. Если их приведено несколько, сертификат должен удовлетворять всем политикам.

- Нарушена структура сертификата.

- Возникла ошибка при проверке подписи сертификата.

Как убрать сообщения о проблеме с сертификатом, исключив сайт из проверки

Исключить сайт из проверки возможно в Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security версии 18 и выше, а также Kaspersky Small Office Security 6 и выше. В более ранних версиях эта функция недоступна.

- В главном окне программы «Лаборатории Касперского» нажмите .

![]()

- Перейдите в раздел Настройки сети и нажмите Доверенные адреса.

![]()

- Нажмите Добавить.

![]()

- Укажите адрес сайта из сообщения о недоверенном сертификате. Установите статус Активно и нажмите Добавить.

![]()

- Нажмите Сохранить.

![]()

- Нажмите Сохранить → Да.

![]()

Сайт будет добавлен в список доверенных и исключен из проверки.

Причины появления сообщения

- Сертификат может быть отозван. Например, по заявлению владельца, если его сайт взломали.

- Сертификат выписан нелегально. Сертификат должен быть получен в удостоверяющем центре после прохождения проверки.

- На компьютере могут отсутствовать обновления корневых сертификатов Windows. Например, 30 сентября 2021 года истек срок действия корневого сертификата DST Root CA X3, на котором основаны сертификаты сайтов в браузере. Чтобы посмотреть, на каком корневом сертификате Windows основан сертификат сайта, в сообщении нажмите Посмотреть сертификат и перейдите на вкладку Путь сертификации. Как обновить корневые сертификаты Windows 7, 8, 8.1, 10 смотрите .

-

Нарушена цепочка сертификатов. Сертификаты проверяются по цепочке от самоподписанного до доверенного корневого сертификата, который предоставляет удостоверяющий центр. Промежуточные сертификаты предназначены для подписания (подтверждения) другого сертификата в цепочке.

Причины, по которым может быть нарушена цепочка сертификатов:

- Цепочка состоит из одного самоподписанного сертификата. Такой сертификат не заверяется удостоверяющим центром и может быть опасен.

- Цепочка не завершается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, не предназначенные для подписывания других сертификатов.

- Истекло или не наступило время действия корневого или промежуточного сертификата. Удостоверяющий центр выдает сертификат на определенный период времени.

- Цепочка не может быть выстроена.

- Домен в сертификате не соответствует сайту, с которым устанавливается соединение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Нарушены политики использования сертификата. Политика сертификата — набор правил, определяющий использование сертификата с заданными требованиями безопасности. Каждый сертификат должен соответствовать хотя бы одной политике сертификата. Если их приведено несколько, сертификат должен удовлетворять всем политикам.

- Нарушена структура сертификата.

- Возникла ошибка при проверке подписи сертификата.

Очистка системы от вирусов

Обычно здесь замешаны вирусы, которые вызывают дополнительные рекламные баннеры в вашем браузере

Сейчас проблема распространена и набирает обороты, поэтому вам следует обратить на неё внимание. Ошибка вызывается из-за попытки вируса, просканировать сайт и добавить дополнительную рекламу

Решается проблема легко с помощью приложения Malwarebytes Anti-Malware, которое в автоматическом режиме всё исправит. Существуют и более сложные ситуации, решение, которых описано здесь.

Также следует отметить, что ошибка SSL вовсе не приговор сайту, вы успешно можете войти на него, только на свой страх и риск. Если вы вполне доверяете ресурсу, сделать это можно нажав на ссылку «Дополнительно» после текста ошибки и выбрав «Все равно перейти на сайт». Для того, чтобы в дальнейшем на текущем сайте не возникала подобная проблема, вы можете внести сертификат в список доверенных в браузере.

Помимо всего остального, причиной возникновения ошибки может быть просто неправильная ссылка на сайт, некоторые ресурсы используют защищенное соединение для зарегистрированных пользователей и обычное для гостей. В этом случае, вам следует просто заменить https на http в адресе сайта.

Обход ошибки

Если вы так и не смогли устранить сообщение «Ошибка при установлении защищенного соединения», но при этом уверены в безопасности сайта, устранить проблему можно, обойдя настойчивое предупреждение Firefox.

Для этого в окне с ошибкой щелкните по кнопке «Или же вы можете добавить исключение», после чего кликните по появившейся кнопке «Добавить исключение».

На экране отобразится окно, в котором щелкните по кнопке «Получить сертификат», а затем кликните по кнопке «Подтвердить исключение безопасности».

Видео-урок:

https://youtube.com/watch?v=EDX5m2clbrI

Надеемся данная статья помогла вам устранить проблемы в работе Mozilla Firefox.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.