Настройка сервера

Настройте принудительное использование зашифрованных соединений на сервере.

Важно!

Учетная запись службы SQL Server должна иметь разрешения на чтение для сертификата принудительного шифрования в SQL Server. Для непривилегированной учетной записи службы разрешения на чтение необходимо добавить в сертификат. Несоблюдение этого требования может привести к сбою перезапуска службы SQL Server.

-

В окне Диспетчер конфигурации SQL Server разверните узел Сетевая конфигурация SQL Server, щелкните правой кнопкой мыши элемент Протоколы для <server instance> , затем выберите пункт Свойства.

-

В диалоговом окне Протоколы для <instance name> окна Свойства на вкладке Сертификат выберите необходимый сертификат из раскрывающегося списка Сертификат и нажмите кнопку ОК.

-

На вкладке Флаги в поле ForceEncryption выберите Да, затем нажмите кнопку ОК , чтобы закрыть диалоговое окно.

-

Перезапустите службу SQL Server .

Примечание

Чтобы обеспечить безопасный обмен данными между клиентом и сервером, настройте клиент так, чтобы он запрашивал зашифрованные соединения. Дополнительные сведения приводятся .

Требования к сертификатам

Для загрузки TLS-сертификата в SQL Server сертификат должен удовлетворять указанным ниже условиям.

-

Сертификат должен находиться в хранилище сертификатов локального компьютера или текущего пользователя.

-

Учетная запись службы SQL Server должна иметь соответствующее разрешение на доступ к TLS-сертификату.

-

Текущее системное время должно превышать значение свойства сертификата Действителен с и не превышать значение свойства Действителен до.

Примечание

Действительность сертификата определяется при подключении к SQL Server через клиентские соединения, при инициации которых параметр шифрования устанавливается равным true, если только он не переопределяется параметром «Доверять сертификату сервера».

-

Сертификат должен быть предназначен для проверки подлинности сервера. Для этого требуется задать свойству сертификата Улучшенный ключ значение Проверка подлинности сервера (1.3.6.1.5.5.7.3.1) .

-

Сертификат должен быть создан с помощью параметра KeySpec свойства AT_KEYEXCHANGE. Для этого требуется сертификат прежней версии. Обычно в свойстве применения ключа сертификата (KEY_USAGE) также предусмотрено шифрование ключа (CERT_KEY_ENCIPHERMENT_KEY_USAGE).

-

Свойство Субъект сертификата должно указывать, что общее имя (CN) совпадает с именем узла или полным доменным именем (FQDN) сервера. При использовании имени узла в сертификате должен быть указан DNS-суффикс. Если SQL Server выполняется в отказоустойчивом кластере, то общее имя должно совпадать с именем узла или полным доменным именем виртуального сервера, а сертификаты должны быть подготовлены во всех узлах отказоустойчивого кластера.

-

SQL Server 2008 R2 и SQL Server 2008 R2 Native Client поддерживают групповые сертификаты. Интерфейс SNAC устарел и был заменен Microsoft OLE DB Driver for SQL Server и Microsoft ODBC Driver for SQL Server. Другие клиенты могут их не поддерживать.

Групповые сертификаты невозможно выбрать с помощью диспетчера конфигурации SQL Server. Чтобы использовать групповой сертификат, нужно изменить раздел реестра и ввести отпечаток сертификата без пробелов в качестве значения Сертификат.Предупреждение

Неправильное изменение реестра может вызвать серьезные проблемы. Перед внесением изменений в реестр рекомендуется создать резервную копию всех важных данных.

Получение хэша SHA-1 доверенного корневого сертификата ЦС

Эта процедура используется для получения хэша SHA-1 доверенного корневого центра сертификации (ЦС) из сертификата, установленного на локальном компьютере. В некоторых случаях, например при развертывании групповая политика, необходимо назначить сертификат с помощью хэша SHA-1 сертификата.

При использовании групповая политика можно назначить один или несколько доверенных корневых сертификатов ЦС, которые клиенты должны использовать для проверки подлинности сервера политики сети в процессе взаимной проверки подлинности с помощью EAP или PEAP. Чтобы назначить доверенный корневой сертификат ЦС, который клиенты должны использовать для проверки сертификата сервера, можно ввести хэш SHA-1 сертификата.

В этой процедуре показано, как получить хэш SHA-1 доверенного корневого сертификата ЦС с помощью оснастки «сертификаты» консоли управления (MMC).

Для выполнения этой процедуры необходимо быть членом группы » Пользователи » на локальном компьютере.

Получение хэша SHA-1 доверенного корневого сертификата ЦС

-

в диалоговом окне выполнить или Windows PowerShell введите mmcи нажмите клавишу ввод. Отобразится консоль управления (MMC). В консоли управления щелкните файл, а затем выберите Добавить или удалить снап\ин. Откроется диалоговое окно Добавление или удаление оснасток .

-

В окне » Установка и удаление оснасток» в окне Доступные оснасткидважды щелкните Сертификаты. Откроется мастер оснастки «сертификаты». Щелкните учетная запись компьютера, а затем нажмите кнопку Далее.

-

На странице Выбор компьютераубедитесь, что установлен флажок локальный компьютер (компьютер, на котором запущена эта консоль) , нажмите кнопку Готово, а затем нажмите кнопку ОК.

-

В левой области дважды щелкните Сертификаты (локальный компьютер), а затем дважды щелкните папку Доверенные корневые центры сертификации .

-

Папка Certificates является вложенной папкой папки Доверенные корневые центры сертификации . Щелкните папку Сертификаты.

-

В области сведений перейдите к сертификату для доверенного корневого ЦС. Дважды щелкните сертификат. Откроется диалоговое окно сертификат .

-

В диалоговом окне Сертификат перейдите на вкладку Состав .

-

Прокрутите список полей до и выберите отпечаток.

-

В нижней области отображается шестнадцатеричная строка, которая является хэшем SHA-1 сертификата. выберите хэш SHA-1, а затем нажмите клавишу Windows сочетание клавиш для команды копирования (CTRL + C), чтобы скопировать хэш в буфер обмена Windows.

-

откройте расположение, в которое нужно вставить хэш SHA-1, правильно найдите курсор и нажмите клавишу Windows сочетание клавиш для команды вставить (CTRL + V).

Дополнительные сведения о сертификатах и NPS см. в разделе Настройка шаблонов сертификатов для требований PEAP и EAP.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

Наборы шифров

SSL 3.0 и TLS 1.0 (RFC2246) с 56-битными пакетами экспортного шифра INTERNET-DRAFT для TLS draft-ietf-tls-56-bit-ciphersuites-00.txtпредоставляют варианты использования различных наборов шифров. Каждый набор шифров определяет алгоритмы обмена ключами, проверки подлинности, шифрования и MAC, которые используются в сеансе SSL/TLS. При использовании RSA в качестве алгоритмов обмена ключами и проверки подлинности термин RSA отображается только один раз в соответствующих определениях набора шифров.

Поставщик Windows NT 4.0 Пакет обновления 6 Microsoft TLS/SSL security Provider поддерживает следующий SSL 3.0-определенный cipherSuite при использовании базового поставщика шифрования или расширенного поставщика шифрования:

| SSL 3.0 | Набор шифров |

|---|---|

| SSL_RSA_EXPORT_WITH_RC4_40_MD5 | |

| SSL_RSA_WITH_RC4_128_MD5 | |

| SSL_RSA_WITH_RC4_128_SHA | |

| SSL_RSA_EXPORT_WITH_RC2_CBC_40_MD5 | |

| SSL_RSA_WITH_DES_CBC_SHA | |

| SSL_RSA_WITH_3DES_EDE_CBC_SHA | |

| SSL_RSA_EXPORT1024_WITH_DES_CBC_SHA | |

| SSL_RSA_EXPORT1024_WITH_RC4_56_SHA | |

Примечание

Ни SSL_RSA_EXPORT1024_WITH_DES_CBC_SHA, ни SSL_RSA_EXPORT1024_WITH_RC4_56_SHA не определены в тексте SSL 3.0. Однако несколько поставщиков SSL 3.0 поддерживают их. Это относится к Корпорации Майкрософт.

Windows NT 4.0 Пакет обновления 6 Microsoft TLS/SSL Security Provider также поддерживает следующий TLS 1.0-определенный cipherSuite при использовании базового поставщика шифрования или расширенного поставщика шифрования:

| TLS 1.0 | Набор шифров |

|---|---|

| TLS_RSA_EXPORT_WITH_RC4_40_MD5 | |

| TLS_RSA_WITH_RC4_128_MD5 | |

| TLS_RSA_WITH_RC4_128_SHA | |

| TLS_RSA_EXPORT_WITH_RC2_CBC_40_MD5 | |

| TLS_RSA_WITH_DES_CBC_SHA | |

| TLS_RSA_WITH_3DES_EDE_CBC_SHA | |

| TLS_RSA_EXPORT1024_WITH_DES_CBC_SHA | |

| TLS_RSA_EXPORT1024_WITH_RC4_56_SHA | |

Примечание

Набор шифров, определяемый с помощью первого 0x00, не является частным и используется для открытых интероперабельных коммуникаций. Поэтому поставщик Windows NT 4.0 Пакет обновления 6 Microsoft TLS/SSL Security Provider следует процедурам использования этих наборов шифров, как указано в SSL 3.0 и TLS 1.0, чтобы убедиться в возможности обеспечения связи.

Варианты решения ошибки Kernel32.dll

Единичный системный сбой. По счастливой случайности ошибка kernel32.dll может быть единичным случаем, можно выполнить перезагрузку компьютера. После перезапуска windows возможно проблема уйдет сама собой.

Переустановить программу, с которой возникла ошибка. Если вы заметили появление ошибки при использовании одной программы, а в работе другого софта такого не замечено, самым правильным решением в данном случае будет скачать софт с официального сайта и установить. Только предварительно удалить с компьютера старую версию ПО. Возможно ошибка была связана с обновлением ПО, некачественным софтом, или коряво ломаным. А еще как вариант, можно обновить ПО до актуальной версии, или установить патчи которые доступны для программы.

Возможно вирусное заражение. Для начала нужно убедиться, что в папке с системными файлами присутствует файл KERNEL32.DLL а не kernel32.exe.

Если увидите нечто подобное в папке System32, значит, на компьютере имеются вирусы.

Следует проверить компьютер на наличие вирусов бесплатными утилитами, такими как Dr.Web Cureit! и Kaspersky Virus Removal Tool.

Ошибка при подключении любого оборудования. Бывают ситуации, когда ошибка выскакивает при подключении или активации оборудования. К примеру, при включении веб-камеры в Skype. То следует переустановить или обновить драйвер оборудования, в нашем случае веб-камера, до актуальной версии, также можно попробовать установить на одну версию ниже от актуальной. Обновление драйвера можно выполнить через «Диспетчер устройств». На фирменное оборудование драйвера можно скачать с сайта производителя.

Разгон процессора, видеокарты или изменили тайминги на оперативной памяти. Если проводили настройки по разгону процессора или видеокарты, памяти, это также может послужить причиной ошибки. Для решения необходимо вернуть все настройки в исходное состояние.

Произвести проверку системных файлов. Нужно запустить проверку системных файлов windows средствами ОС. Для этого запустите командную строку с правами администратора, наберите в строке sfc /scannow и нажмите Enter. Система выполнит проверку поврежденных файлов и по возможности восстановит их.

Возможны проблемы с оперативной памятью. Так как библиотека kernel32.dll отвечает за управление оперативной памятью в плане записи и чтения, проблема так же может скрываться за оперативкой. Для исключения проблем с оперативкой, ее нужно просканировать на наличие ошибок с помощью утилиты memtest86 или подобными аналогами, которых значительное количество. В случае обнаружения ошибок, необходимо заменить планку ОЗУ на заведомо рабочую.

Переустановите Windows. Если перечисленные способы не помогли, нужно переустановить ОС windows. Которые Вы всегда можете скачать с официального сайта Microsoft. Или перейти на более новую операционную систему. Скачать с официального сайта:

Возможны проблемы с жестким диском. Друзья, если после переустановки виндовс проблема не исчезла, следует проверить жесткий диск на наличие ошибок и битых секторов, которые так же могут послужить в возникновении ошибок с кернел32.

Для этого запустите командную строку с правами администратора, введите следующее. К примеру: chkdsk C: /f /r (где C: системный диск (по умолчанию) , f – проверка на наличие ошибок и их автоматическое восстановление, r – проверка поврежденных секторов и их восстановление)

Я показал на примере другой диск. В вашем случае пишите букву системного диска, на котором установлена ОС.

Вы всегда можете воспользоваться другими утилитами для проверки состояния вашего жесткого диска, такими как Victoria 4.47 или MHDDTest.

P.S. Подводя итоги, хотелось бы добавить от себя, что ошибка «не найдена точка входа в процедуру в библиотеке dll kernel32.dll» может быть связана с устаревшей версией Windows XP, на более современных ОС ошибка возникает крайне редко, но и не исключены случаи ее появления. Если вы до сих пор используете windows xp sp1, sp2, задумайтесь об обновлении до sp3 или о переходе на более современные операционные системы, такие как windows 7, windows 8 или windows 10.

Так как Билл Гейтс делает все, чтобы пользователи спрыгнули с Windows XP. Даже все те кого устраивает ОС.

По требованиям к ресурсам компьютера виндовс 10 не прожорлива и не требовательна, работает и на слабом железе. А стабильность и комфортность в работе на хорошем уровне.

Надеюсь статья поможет Вам в борьбе с ошибкой kernel32.dll. Будет великолепно, если Вы отпишитесь о том, какой способ подошел именно Вам, или Вы решили проблему другими способами. Поделитесь с другими людьми, которые ищут решение.

Изменить срок действия кэшированного маркера TLS

В процессе первоначальной проверки подлинности для EAP-TLS, PEAP-TLS и PEAP-MS-CHAP v2 сервер политики сети кэширует часть свойств подключения TLS подключающегося клиента. Клиент также кэширует часть свойств подключения TLS NPS.

Каждая отдельная коллекция этих свойств подключения TLS называется маркером TLS.

Клиентские компьютеры могут кэшировать дескрипторы TLS для нескольких сторон проверки подлинности, в то время как НПСС может кэшировать дескрипторы TLS многих клиентских компьютеров.

Кэшированные обработчики TLS на клиенте и сервере позволяют более быстро выполнять процесс повторной проверки подлинности. Например, при повторной проверке подлинности беспроводного компьютера с NPS сервер политики сети может проверить обработчик TLS для беспроводного клиента и быстро определить, что клиентское подключение является переподключением. NPS разрешает подключение, не выполняя полную проверку подлинности.

Соответственно, клиент проверяет обработчик TLS для сервера политики сети, определяет, что он является повторно подключенным и не требует проверки подлинности сервера.

на компьютерах с Windows 10 и Windows Server 2016 срок действия маркера TLS по умолчанию составляет 10 часов.

В некоторых случаях может потребоваться увеличить или уменьшить время окончания срока действия маркера TLS.

Например, может потребоваться уменьшить срок действия маркера TLS в случаях, когда сертификат пользователя отзывается администратором, а срок действия сертификата истек. В этом случае пользователь по-прежнему может подключиться к сети, если NPS имеет кэшированный обработчик TLS, срок действия которого не истек. Уменьшение срока действия маркера TLS может помочь предотвратить повторное подключение таких пользователей с отозванными сертификатами.

Примечание

Лучшим решением для этого сценария является отключение учетной записи пользователя в Active Directory или удаление учетной записи пользователя из группы Active Directory, которой предоставлено разрешение на подключение к сети в политике сети. Однако распространение этих изменений на все контроллеры домена также может быть отложено из-за задержки репликации.

Причины

Довольно явно причины ошибки «нет доверия к cab-файлу» указаны в тексте сообщения. Их всего несколько:

- отключен сервис криптографии, который обязан проверять сертификаты файлов;

- служба криптографии поломана;

- установке мешают остаточные файлы от прошлой версии DirectX или .NET Framework, которые неправильным образом наслаиваются друг на друга.

Главная причина в том, что у cab-файла нет сертификата или его наличие невозможно проверить из-за отключенных служб. Отсюда вытекает – если это файл вашей разработки, нужно обратиться в компании, которые выдают сертификаты. После проверки кода у всех операционных систем появится доверие к нему.

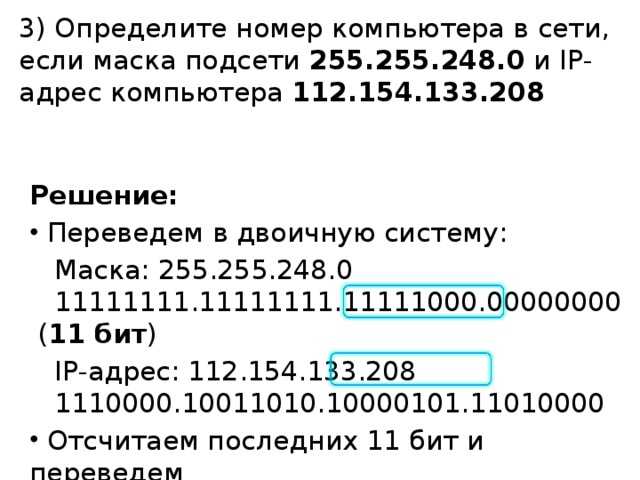

Включение и отключение RC4

Используйте следующие разделы реестра и их значения для включения и отключения RC4. Разделы реестра для этого набора шифров находятся здесь:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\

![]()

Включить RC4

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128] «Enabled» = DWORD: 00000001

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128] «Enabled» = DWORD: 00000001

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128] «Enabled» = DWORD: 00000001

Отключение версии-кандидата 4

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128] «Enabled» = DWORD: 00000000

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128] «Enabled» = DWORD: 00000000

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128] «Enabled» = DWORD: 00000000

Рекомендации

Перед тем, как работать в ЕИС, необходимо убедиться, что системные требования вашего устройства соответствуют следующим техническим характеристикам:

- браузер Microsoft Internet Explorer версии 8 или выше, Mozilla Firefox (версии 10—39), Google Chrome (версии 17.0.963—44.0.2403), Opera (версии 12—29), Яндекс-браузер (версии 13.10—15.7);

- версия операционной системы Windows XP Service Pack 3 (SP3) и выше;

- наличие свободного места на диске более 500 МБ;

- наличие оперативной памяти более 1 ГБ;

- открытое сетевое разрешение для IP-адреса 85.143.127.170;

- на ПК доступны порты 9820,9822,9823;

- доступен флеш-накопитель с сертификатом, выданным аккредитованным удостоверяющим центром;

- установлен корневой сертификат удостоверяющего центра, которым выдана электронная цифровая подпись;

- установлен пользовательский сертификат;

- открыто разрешение в антивирусах, фаерволах и прочих системах защиты на использование дополнительных надстроек.

Дополнительная информация

Корпорация Майкрософт требует, чтобы любое программное обеспечение регистрирует и взаимодействует с центром Безопасность Windows (WSC), подписанным цифровым сертификатом, который цепится до внутреннего органа сертификации корневой сертификации кода Майкрософт. Этот ЦС называется Корневой ЦС проверки кода Майкрософт (MSCV). Корпорация Майкрософт перекрестно сертифицировала MSCV с несколькими сторонними ЦС, подписывающих код, что позволяет этим поставщикам продолжать выдавать своим клиентам действительные сертификаты подписи кода.

Сертификат MSCV встроен в ядро, но он не доступен в рамках службы автоматического надежного корневого обновления. Всякий раз, когда проверяется цифровая подпись на одном из этих приложений, цепочка сертификата подписи кода поставщика строится как на корневой ЦС стороной, выдаваемой сертификатом подписи кода, так и в силу сертификата cross-CA, выданного Корпорацией Майкрософт, а также msCV. Короче говоря, построены две цепочки и проверяется достоверность обеих сетей.

Сертификат MSCV не встроен в ядро, поэтому Windows определяет, что ЦС не доверяется. Если включены автоматические надежные корневые обновления, Windows попытается связаться с Windows Update, чтобы определить, опубликован ли сертификат MSCV корпорацией Майкрософт в рамках программы trusted root. MsCV не доступен через эту программу, поэтому этот просмотр не удается.

Windows быстро определяет, что MSCV не доверяется и эта цепочка устранена. Это оставляет другую цепочку, которая приводит к стороне корневого ЦС, которая, вероятно, действительна, что позволяет успешно проверять подпись приложения. Таким образом, не существует ошибок или сбоев, связанных с приложением.

Если Windows успешно связаться с Windows Update, события не записываются в журнале приложений. Невозможность обнаружения произвольного корневого сертификата ЦС Windows обновления является обработанным сбоем и не требует специальных отчетов. Если включены автоматические надежные корневые обновления, но Windows не удается связаться с веб-сайтом Windows Update, то это ошибка, которая требует отчетности по событиям и ошибкам, задокументированными выше.

Эти события не записывают в Windows Vista или выше, так как сертификат MSCV встроен в Windows ядра. Поэтому MSCV по своей сути доверяется, и нет необходимости искать сертификат в Windows Update.

Установка сертификатов

Сервер Windows 2003 г. (IIS) 6.0 поддерживает связь secure Sockets Layer (SSL). Для целого веб-сайта, папки на веб-сайте или отдельного файла, расположенного в папке на сайте, может потребоваться безопасное подключение к SSL. Однако прежде чем веб-сервер сможет поддерживать сеансы SSL, необходимо установить сертификат веб-сайта.

Для установки сертификата в IIS 6.0 можно использовать один из следующих методов:

- Сделайте запрос в Интернете с помощью мастера сертификата веб-сервера IIS и установите сертификат во время запроса.

- Сделайте автономный запрос с помощью мастера сертификата веб-сервера IIS и получите и установите сертификат позже.

- Запрос сертификата без использования мастера сертификата веб-сервера IIS.

Примечание

Если используется второй или третий метод, необходимо установить сертификат вручную.

Чтобы установить сертификат веб-сайта, необходимо выполнить следующие задачи:

- Импорт сертификата в хранилище сертификатов компьютера.

- Назначение установленного сертификата веб-сайту.

Наиболее распространенные проблемы с файлом crypt32.dll

Существует несколько типов ошибок, связанных с файлом crypt32.dll. Файл crypt32.dll может находиться в неправильном каталоге файлов на вашем устройстве, может отсутствовать в системе или может быть заражен вредоносным программным обеспечением и, следовательно, работать неправильно. Ниже приведен список наиболее распространенных сообщений об ошибках, связанных с файлом crypt32.dll. Если вы найдете один из перечисленных ниже (или похожих), рассмотрите следующие предложения.

- crypt32.dll поврежден

- crypt32.dll не может быть расположен

- Ошибка выполнения — crypt32.dll

- Ошибка файла crypt32.dll

- Файл crypt32.dll не может быть загружен. Модуль не найден

- невозможно зарегистрировать файл crypt32.dll

- Файл crypt32.dll не может быть загружен

- Файл crypt32.dll не существует

crypt32.dll

Не удалось запустить приложение, так как отсутствует файл crypt32.dll. Переустановите приложение, чтобы решить проблему.

Проблемы, связанные с crypt32.dll, могут решаться различными способами. Некоторые методы предназначены только для опытных пользователей. Если вы не уверены в своих силах, мы советуем обратиться к специалисту

К исправлению ошибок в файле crypt32.dll следует подходить с особой осторожностью, поскольку любые ошибки могут привести к нестабильной или некорректно работающей системе. Если у вас есть необходимые навыки, пожалуйста, продолжайте

Установка сертификатов

Сервер Windows 2003 г. (IIS) 6.0 поддерживает связь secure Sockets Layer (SSL). Для целого веб-сайта, папки на веб-сайте или отдельного файла, расположенного в папке на сайте, может потребоваться безопасное подключение к SSL. Однако прежде чем веб-сервер сможет поддерживать сеансы SSL, необходимо установить сертификат веб-сайта.

Для установки сертификата в IIS 6.0 можно использовать один из следующих методов:

- Сделайте запрос в Интернете с помощью мастера сертификата веб-сервера IIS и установите сертификат во время запроса.

- Сделайте автономный запрос с помощью мастера сертификата веб-сервера IIS и получите и установите сертификат позже.

- Запрос сертификата без использования мастера сертификата веб-сервера IIS.

Примечание

Если используется второй или третий метод, необходимо установить сертификат вручную.

Чтобы установить сертификат веб-сайта, необходимо выполнить следующие задачи:

- Импорт сертификата в хранилище сертификатов компьютера.

- Назначение установленного сертификата веб-сайту.

Использование средства Regsvr32 и устранение неполадок, связанных с выводимыми им сообщениями об ошибках

Если вы получили сообщение об ошибке, описания которого нет в этой статье, можно найти его подробное объяснение, рекомендуемые действия и список дополнительных ресурсов поддержки на странице ошибок и событий TechNet.

Аннотация

Regsvr32 — это служебная программа командной строки для регистрации и отмены регистрации элементов управления OLE, например ActiveX и библиотеки DLL в реестре Windows. Средство Regsvr32.exe установлено в папке %systemroot%\System32 в ОС Windows XP и более поздних версиях Windows.

Примечание. В 64-разрядных версиях Windows есть две версии файла Regsv32.exe:

64-разрядная версия — %systemroot%\System32\regsvr32.exe;

32-разрядная версия — %systemroot%\SysWoW64\regsvr32.exe.

Синтаксис команды Regsvr32

Программа RegSvr32.exe имеет следующие параметры командной строки.

Regsvr32 ] DLL-файл

/u — отменяет регистрацию сервера

/i — вызывает DllInstall, передавая ей в параметре необязательную строку_команд; при использовании с ключом /u вызывает DllUnInstall. /n — не вызывает DllRegisterServer; это может использоваться с ключом /i

/s – «тихий» режим; окна сообщений не отображаются

Типичные решения ошибок Regsvr32

При появлении ошибки Regsvr32 попробуйте устранить ее одним из следующих способов.

Способ 1. Повторный запуск команды Regsvr32 в командной строке с повышенными привилегиямиЧтобы открыть командную строку с повышенными привилегиями, выполните указанные ниже действия.

Windows 8.1 и Windows 8Проведите пальцем от правого края экрана к центру и коснитесь кнопки Поиск. Либо, если вы используете мышь, переместите указатель в правый нижний угол экрана и щелкните кнопку Поиск. Введите запрос Командная строка в поле Поиск, щелкните правой кнопкой мыши элемент Командная строка, затем выберите команду Запуск от имени администратора. Если система запросит пароль администратора или подтверждение, введите пароль или нажмите кнопку Разрешить.

Windows 7 и Windows VistaНажмите кнопку Пуск, введите запрос Командная строка или cmd в поле Поиск, щелкните правой кнопкой мыши элемент Командная строка, а затем выберите команду Запуск от имени администратора. Если система запросит пароль администратора или подтверждение, введите пароль или нажмите кнопку Разрешить.

Windows XPВойдите в систему в качестве администратора или с другой учетной записью с правами администратора и откройте окно «Командная строка».

Способ 2. Использование 32-разрядной версии Regsvr32 для регистрации 32-разрядной библиотеки DLL в 64-разрядной версии ОС WindowsЕсли при регистрации 32-разрядной библиотеки DLL в 64-разрядной версии ОС Windows появляется ошибка, выполните следующие действия.

Откройте командную строку с повышенными привилегиями.

Если 32-разрядная библиотека DLL находится в папке %systemroot%\System32, переместите ее в папку %systemroot%\SysWoW64.