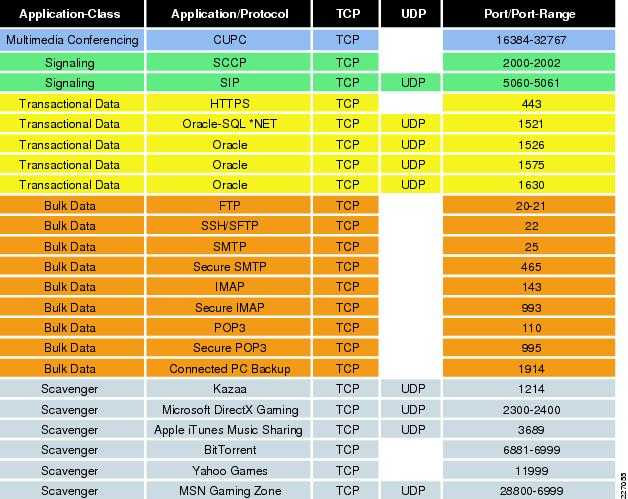

Применение UDP

UDP, в свою очередь, является протоколом, обладающим высокой скоростью передачи данных. Все дело в том, что в его основу заложен минималистичный механизм, без которого не обходится ни одна передача данных. Естественно, для него характерен целый ряд недостатков. Поступление передаваемых данных происходит в хаотичном порядке – не факт, что первый пакет из общего списка не окажется последним.

Гарантии доставки передаваемой информации нет, поэтому не исключено, что в ответ пользователь получит один пакет в виде двух копий. Возникновение подобной ситуации возможно в том случае, если один адрес для отправки сопровождается двумя разными маршрутами.

Как открыть порты на компьютере

Открытие порта может понадобится почти любому человеку, использующему компьютер с установленной десяткой или любой другой операционной системой. В этой инструкции мы расскажем, как открыть порты на компьютере при помощи встроенного фаервола Windows, через маршрутизатор и изменяя настройки вашего антивирусного программного обеспечения.

Зачем нужно открывать порты?

Существует множество приложений и игр, которые при использовании интернета подключаются через конкретный порт. Десятая версия Виндоус, в целях безопасности, блокирует свободное их использование.

Также подобные подключения невозможны без соответствующей настройки роутера или антивирусной программы, если таковая установлена на вашем ПК.

Пользователю нужно самому разрешить доступ, выставив соответствующие настройки.

Проверка порта

Проверить открыт ли тот или иной порт на ПК, можно воспользовавшись специальными сервисами или командной строкой системы. Чтобы сделать это онлайн, потребуется проделать следующее:

- Перейдите на сайт и выберите вариант«Проверка порта».

- Введите его номер и кликните «Проверить».

Сервис выдаст текущее состояние порта.

Чтобы проверить порт, используя специальную команду вам понадобится:

- Запустить командную строку, используя поиск Windows или отыскав её в стартовом меню системы.

- Вписать в окно программы netstat –a и нажать Enter.

Перед вами отобразится список открытых на данный момент портов.

Открытие порта в фаерволе

Чтобы настроить порты используя встроенный в систему брандмауэр, потребуется установить правила подключений. Осуществить это можно проделав следующие операции:

- Откройте «Панель управления» через поиск в стартовом меню.

- В следующем окне зайдите в «Брандмауэр Защитника Windows.

- Нажмите «Дополнительные параметры».

В большинстве случаев требуется создать 2 правила – одно для входящих и второе для исходящих соединений.

- Выберите ссылку «Правила для входящих подключений» и кликните «Создать правило».

- В следующем окне выберите вариант «Для порта».

- Нажмите «Далее».

- Выберите протокол, через который будет работать приложение, для которого вы открываете порт.

- Отметьте вариант «Определенные локальные порты».

- Впишите номер порта.

- Кликните по кнопке «Далее».

- Выберите профили, к которым будет применяться созданное правило.

- Нажмите «Далее».

- Дайте правилу имя и впишите его описание.

- Кликните «Готово».

Те же самые действия нужно проделать с другим протоколом, если приложение для которого вы открываете порт, использует несколько типов соединения.

- Далее возвращаемся на главную страницу и выбираем вариант «Правила для исходящего подключения» и опять нажимаем «Создать правило». Создаем его таким же образом, как было описано ранее, для входящих подключений.

Настройки маршрутизатора

Открыв доступ в фаерволе, потребуется также изменить настройки маршрутизатора. Для этого нужно осуществить следующие действия:

- Открыть обозреватель и ввести IP адрес вашего роутера.

Обычно это 192.168.1.1 или 192.168.0.1 (точный адрес маршрутизатора можно найти не его панели или в инструкции).

- Введите ваш логин и пароль для доступа. (по умолчанию: Имя-admin; пароль-admin)

- В открывшемся меню отыщите пункт Forwarding и зайдите в раздел PortTriggering.

- В графы TriggerPortи Incoming Portsведите номер порта.

- Кликните Save.

По окончании настройки роутер нужно перезагрузить, после чего порты станут доступны.

Открытие порта в антивирусе

Предоставление доступа в настройках фаервола и маршрутизатора может оказаться недостаточным, так как соединение может блокироваться антивирусным программным обеспечением. Рассмотрим, как можно открыть порт на примере антивируса Касперского. Для этого потребуется проделать следующие действия:

- Зайдите в настройки приложения, нажав на кнопку с изображением шестеренки.

- Выберите раздел «Дополнительно» и перейдите на вкладку «Сеть».

- Далее кликните «Выбрать».

- В появившемся списке выберите «Добавить».

- Впишите описание правила и укажите номер порта.

- Кликните «Добавить».

После этого желательно перезагрузить систему. Дополнительно можно добавить приложение, для которого вы настраиваете порт, в исключения, чтобы антивирус его не блокировал. Процедура доступа к определенному порту не является особо сложной операцией. Действуя в соответствии с данной инструкцией, вы сможете осуществить задуманное без особых проблем.

Как мне правильно защитить порты?

По умолчанию все порты должны быть закрыты, если только вы не используете определенную службу и не должны ее открывать

Очень важно всегда иметь наименьшее количество экспортируемых локальных сервисов, так как поверхность атаки будет меньше. Брандмауэры позволят нам автоматически закрыть все порты и открывать только те, которые нам нужны

Используемое программное обеспечение, открывающее сокет TCP или UDP, важно, чтобы оно было актуальным, мало полезно закрывать все порты, кроме одного, если служба, работающая на этом порту, не обновлена и имеет недостатки безопасности. По этой причине так важно обновлять все программное обеспечение, всегда рекомендуется использовать программное обеспечение, которое все еще поддерживается, для получения различных обновлений

Если для доступа к определенной службе требуется аутентификация, необходимо, чтобы учетные данные были надежными, по возможности используйте цифровые сертификаты или ключи SSH (если вы собираетесь аутентифицироваться на сервере SSH). Например, всегда рекомендуется закрывать порт 23 Telnet, потому что это небезопасный протокол, и поэтому его лучше не использовать ни при каких обстоятельствах.

Настоятельно рекомендуется отслеживать, какие порты TCP и UDP используются, чтобы обнаруживать возможные проблемы вторжений или заражения троянами

Важно исследовать любой странный трафик или порты, которые открыты, хотя этого не должно быть. Также очень важно знать, как определенная служба (прослушивающая определенный порт) ведет себя при нормальном использовании, чтобы идентифицировать необычное поведение

Наконец, в дополнение к использованию брандмауэров для закрытия всех портов, которые мы не используем, также настоятельно рекомендуется использовать IDS / IPS для обнаружения странного поведения на сетевом уровне, и было бы даже целесообразно установить IDS самостоятельно. ПК, чтобы он обнаружил любую аномалию.

#: NFSD

Это демон NFS, который работает на серверах NFS. Это критически важная служба, которая работает с ядром Linux и обеспечивает такие функции, как серверные потоки, для всех клиентов, подключенных к серверу.

По умолчанию демон NFS уже настроен для запуска статического порта 2049. Порт является истинным для протоколов TCP и UDP.

#: Lockd и Statd

Демон NFS Lock Manager (lockd) и демон Status Manager (statd) — это другие службы, необходимые для запуска NFS. Эти демоны работают как на стороне сервера, так и на стороне клиента.

Демон lockd позволяет клиентам NFS блокировать файлы на сервере NFS.

С другой стороны, демон statd отвечает за уведомление пользователей о перезапуске сервера NFS без корректного завершения работы. Он реализует протокол RPC монитора состояния сети.

Хотя обе эти службы запускаются автоматически службой nfslock, вы можете настроить их для запуска статического порта, что может быть полезно в конфигурациях брандмауэра.

Установите статический порт для демонов statd и lockd, отредактируйте / etc / sysconfig / nfs и введите следующие записи.

Технические ограничения

У этой услуги есть некоторые технические ограничения, которые могут не позволить Вам ее использовать. Работа системы базируется на функциональности «обратный прокси», то фактически, вы будете иметь не прямой доступ из Интернет к своему домашнему устройству и его порту, а к серверу, который, выступив прокси сервером, получит поток данных с домашнего устройства и передаст его вам во внешнюю сеть. В этой связи, есть вероятность того, что не все клиентские приложения смогут устойчиво работать при такой организации удаленного доступа.

Дополнительно следует учесть, что введенные вами на странице настройки будут применены не моментально (!), а через некоторое время (около 5 минут), о чем вам будет сообщено на странице настройки «Проброса TCP порта» и «Проброса UDP порта».

Как открыть или заблокировать порт TCP или UDP

Теперь, когда вы определили порты TCP и UDP на своем ПК с Windows, самое важное. Прежде всего, вам может потребоваться открыть порт для бесперебойной работы приложения

С другой стороны, вам может потребоваться заблокировать определенные порты, поскольку они больше не используются и могут выступать в качестве шлюза для угроз. Следовательно, такие порты блокируются брандмауэром

Прежде всего, вам может потребоваться открыть порт для бесперебойной работы приложения. С другой стороны, вам может потребоваться заблокировать определенные порты, поскольку они больше не используются и могут выступать в качестве шлюза для угроз. Следовательно, такие порты блокируются брандмауэром.

Выполните следующие действия, чтобы открыть или заблокировать порт TCP или UDP.

Откройте меню «Пуск», нажав клавишу Windows. Тип Брандмауэр Защитника Windows, и выберите Брандмауэр Защитника Windows в режиме повышенной безопасности от результатов.

![]()

Откроется следующее окно.

![]()

Нажать на Входящие правила вкладка в меню слева.

![]()

Нажать на Новое правило… на панели Действия в правом боковом меню. Когда откроется это окно, выберите Порт переключатель и щелкните Следующий.

![]()

При нажатии Следующий вкладка, следующее окно Мастер создания нового входящего правила открывается. В этом окне вы можете выбрать тип порта, который хотите открыть или заблокировать. Вы также можете выбрать, хотите ли вы открыть или заблокировать все порты выбранного типа или определенный локальный порт. Укажите количество или диапазон локальных портов, которые вы хотите открыть или заблокировать. И нажмите Следующий.

![]()

Следующее окно открывается, когда вы нажимаете Далее. Здесь вы можете открыть порты, выбрав Разрешить соединение или же Разрешить соединение, если оно безопасное Радио-кнопки. Выберите третий переключатель Заблокировать соединение чтобы заблокировать указанные порты.

![]()

Теперь выберите, применяется ли правило к Домен, Частный или же Общественные или все это. Нажмите Следующий.

![]()

Следующее окно открывается при нажатии Следующий. В этом окне укажите Имя для этого нового правила для входящих подключений. Вы также можете указать, какие порты были заблокированы или открыты в Описание раздел.

![]()

Нажмите Заканчивать для создания этого нового правила для входящих подключений.

Обратите внимание, что иногда после блокировки определенного порта приложения могут работать некорректно. Вы также можете столкнуться с проблемами при подключении к определенным ресурсам

Это означает, что заблокированный вами порт может потребоваться открыть. Вы можете отменить блокировку портов в любое время, выполнив тот же процесс.

Читать дальше: Как контролировать TCP, UDP связь в Windows с помощью PortExpert.

![]()

UDP протокол — что это такое?

В рамках протокола UDP данные передаются между узлами с помощью специальных пакетов данных, не требующих проверки. При этом гарантии их получения не требуется. Данная технология не предусматривает удаление дубликатов пакетов, мониторинг и контроль их текущего расположения.

С одной стороны, специалисты в области компьютерных сетей вполне заслуженно считают UDP ненадежным протоколом

С другой, это не просто важное, а незаменимое решение для приложений, работающих в режиме реального времени, интернет-телевидения, технологии VOIP, игр по сети и так далее. Благодаря возможностям протокола UDP пропадает необходимость проводить первичную проверку соединения, соблюдения целостности и порядка структуры данных

Если какая-либо датаграмма (пакет без проверки) потеряется, происходит ее автоматический сброс. Это положительно сказывается на скорости передачи данных через сеть интернет.

Использование PortQry в интерактивном режиме

При устранении неполадок с подключением между компьютерами может потребоваться ввести множество повторяющихся команд. Такие действия можно сделать проще с помощью PortQry в интерактивном режиме.

Интерактивный режим похож на интерактивные функции в службе DNS Nslookup или в утилите Nblookup WINS.

Чтобы запустить PortQry в интерактивном режиме, используйте параметр. Например, выполните следующую команду:

Выход этой команды напоминает следующий отрывок:

Команды интерактивного режима

В интерактивном режиме можно использовать следующие команды:

| Команда | Описание | Comments |

|---|---|---|

| или | Настройка назначения для запроса |

|

| или | Отправка запроса |

|

| Установите значение параметра запроса |

|

|

| Оставьте интерактивный режим |

Ярлыки запроса интерактивного режима

Вы можете использовать следующие ярлыки вместе с командой для запуска общих запросов без настройки параметров порта и протокола. Используйте следующий синтаксис:

Примечание

В этой команде представлен один из ярлыков <shortcut> из следующей таблицы. Если упустить ярлык, команда запросит TCP-порт 80.

| Ярлык | Порты для запроса |

|---|---|

| TCP port 53, UDP port 53. | |

| TCP port 21 | |

| TCP port 143 | |

| UDP port 500 | |

| TCP port 1745, UDP port 1745 | |

| TCP port 389, UDP port 389 | |

| Порт UDP 1701 | |

| Порты TCP 25, 110 и 143 | |

| TCP port 110 | |

| TCP port 135, UDP port 135 | |

| TCP-порт 25 | |

| Порт UDP 161 | |

| TCP port 1433, UDP port 1434 | |

| Порт UDP 69 |

Например, ввод в интерактивном режиме эквивалентен запуску в обычном режиме командной строки.

Параметры интерактивного режима

Вы можете использовать команду для набора параметров, таких как порт источника или медленная задержка ссылок. Используйте следующий синтаксис:

Примечание

В этой команде представлено имя параметра, заданной, и <option> <value> представляет новое значение параметра.

| Вариант | Описание | Comments |

|---|---|---|

| Отображение текущих значений параметров | ||

| Укажите целевой порт | Значение <port_number> представляет порт для запроса на компьютере назначения. | |

| Укажите исходный порт |

|

|

| Укажите протокол для использования | Значение представляет тип порта для <protocol> запроса (или). | |

| Укажите сообщество SMTP |

|

|

| Отключение или включите обратный вид имени |

|

|

| Включить медленную задержку ссылки или отключить |

|

Предположим, необходимо запросить компьютер с IP-адресом 10.0.1.10. В командной подсказке интерактивного режима введите . Эта команда производит вывод, который похож на следующий отрывок:

Чтобы отправить запрос DNS, введите команду интерактивного режима. Эта команда производит вывод, который похож на следующий отрывок:

Как работает NFS

На момент написания этой статьи поддерживаются три версии NFS. NFS v2 — самый старый и наиболее широко поддерживаемый.

NFS v3 новее, чем NFS V2, и предлагает больше функций, таких как обработка переменного размера, улучшенная отчетность об ошибках и т.д. Однако NFS v3 несовместима с клиентами NFS v2.

Самая последняя версия NFS v4 предоставляет новые и улучшенные функции. Они включают в себя операции с отслеживанием состояния, обратную совместимость с NFS v2 и NFS v3, удаленное требование portmapper, межплатформенное взаимодействие, улучшенную обработку пространства имен, встроенную безопасность с ACL и Kerberos.

Ниже приводится сравнение NFS v3 и NFS v 4.

| Характерная черта | NFS v3 | NFS v4 |

| Транспортный протокол | TCP и UDP | Только UDP |

| Обработка разрешений | Unix | На базе Windows |

| Метод аутентификации | Auth_Sys — слабее | Kerberos (сильный) |

| Личность | Без гражданства | С сохранением состояния |

| Семантика | Unix | Unix и Windows |

В таблице выше показаны некоторые особенности протокола NFS 4 по сравнению с протоколом NFS 3.

NFS v4 не использует portmapper, а службы, требуемые NFS V2 и V3, не требуются. Следовательно, в NFS v4 требуется только порт 2049.

Однако для NFS v2 и v2 требуются дополнительные порты и службы, которые мы собираемся обсудить в этом руководстве.

TCP

Протокол передачи данных TCP – протокол обеспечивающий надежную доставку пакетов данных, он обеспечивает установку соединения между двумя хостами методом «рукопожатия», после которого может осуществляться обмен данными.

Перед началом передачи пакетов через TCP соединение устанавливается сессия с получателем, в рамках которой затем производится передача данных. Это позволяет убедиться в том, что получатель существует и готов принимать данные. После завершения передачи сессия закрывается, получатель извещается о том, что данных больше не будет, а отправитель извещается о том, что получатель извещён.

Каждый пакет при обмене имеет свой порядковый номер. TCP автоматически упорядочивает пакеты, используя порядковый номер, и передает после склейки на уровень приложений. После отправки нескольких пакетов, ожидается подтверждение и порядковый номер следующего пакета. Если подтверждение не получено, отправка повторяется, если попытки не увенчались успехом, сессия разрывается. Количество пакетов данных, на которые будет запрашиваться подтверждение, зависит от надежности сети. Если данные теряются, то подтверждение автоматически запрашивается чаще. Это называется механизмом скользящего окна (sliding window), благодаря которому TCP может работать с сетями, независимо от уровня их надежности.

Применение TCP целесообразно там, где недопустима потеря данных, например, при авторизации, а также при передаче шифрованной информации.

Как открыть порты в Windows 10?

Способ 1. Нажмите на «Панели задач» в нижнем левом углу рабочего стола на кнопку «Пуск» и откройте главное пользовательское меню «Windows». Перемещайтесь по списку, отыщите и откройте раздел «Служебные-Windows». Во вложенной всплывающей вкладке выберите, из доступных вариантов, раздел «Панель управления».

Затем, в открывшемся окне элементов управления, выберите из списка предложенных инструментов раздел «Брандмауэр Защитника Windows».

Или введите в строку поискового запроса, расположенную на «Панели задач» в нижнем левом углу экрана рядом с кнопкой «Пуск», фразу «Брандмауэр Защитника Windows».

В новом окне панели управления системой нажмите на текстовую ссылку «Дополнительные параметры», расположенную в левом боковом меню.

Способ 2. На «Панели задач» в правом нижнем углу рабочего стола нажмите на кнопку представления всплывающей панели «Отображать скрытые значки», и щелкните левой кнопкой мыши значок «Безопасность Windows», выполненный в виде щита.

В открывшемся окне сведений системы о состоянии безопасности и работоспособности устройства выберите раздел «Брандмауэр и безопасность сети».

Затем в новом окне нажмите на текстовую ссылку «Дополнительные параметры», расположенную в нижней части окна, для непосредственного перехода в требуемый раздел.

Выберите в левой боковой панели окна раздел «Правила для входящих подключений», полный список которых будет мгновенно отображен в центральной панели окна. А затем нажмите в правой боковой панели раздел «Создать правило».

В новом окне «Мастер создания правила для нового входящего подключения» на странице «Тип правила» выберите раздел «Для порта», установив в соответствующей ячейке индикатор выбора (точку), и нажмите на кнопку «Далее».

Выберите параметр «Определенные локальные порты», установив в связанной ячейке индикатор выбора (точку), а затем введите номер порта в соответствующее поле. Если планируется открыть более одного порта, можно разделить их запятыми, а для диапазона портов необходимо использовать дефис («-»).

На следующей странице установите индикатор выбора (точку) в ячейке раздела «Разрешить подключение».

На следующей странице укажите профили, к которым будет применено выбранное правило, установив рядом с каждым подходящим вариантом индикатор выбора («галочку») в соответствующей ячейке.

На выбор пользователям представлено три возможных профиля, и можно отметить как один, так и все из следующих видов:

В следующем окне присвойте новому правилу имя и дополнительно укажите, при желании, более подробное описание. Затем по окончанию, нажмите на кнопку «Готово», и правило с заданными параметрами будет создано. В случае необходимости, пользователи могут отключить созданное или любое из доступных правил в любой момент. На этом процедура по открытию порта в операционной системе «Windows 10» окончена.

Аналогичным образом создается правило открытия порта для исходящих соединений в сети, только на первом этапе нужно выбрать в левой боковой панели окна раздел «Правила для исходящих подключений»

Как открыть порты в windows 10

Брандмауэр Windows предназначен для защиты компьютера от потенциальных кибер-рисков и вредоносных программ. Это делается путем блокирования определенных приложений от использования Интернета, которые могут представлять угрозу для целостности компьютера.

Все приложения используют определенные «порты» для связи со своими серверами и Интернетом, эти порты должны быть открыты для приложений. В некоторых случаях порты автоматически открываются приложением, и оно имеет мгновенный доступ к Интернету. Однако в некоторых случаях порты необходимо открывать вручную, и приложение не может использовать Интернет до тех пор, пока порты не будут открыты. Давайте разберем, как открыть определенные порты в Windows 10.

Виды портов

Есть два основных типа связи, используемых портами, и важно знать разницу между ними, прежде чем вы перейдете к открытию портов. Порты делятся на два типа в зависимости от типа протокола, который они используют

- Протокол TCP: Протокол управления передачей (TCP) является одной из наиболее часто используемых форм протокола и обеспечивает надежную и упорядоченную доставку данных. Этот тип связи используется приложениями, которым требуется безопасная форма доставки, и он часто медленнее, чем другие протоколы.

- Протокол UDP: Протокол пользовательских дейтаграмм (UDP) используется для отправки сообщений в виде дейтаграмм другим хостам в IP-сети. Эта форма связи обеспечивает намного меньшую задержку, но она также намного менее безопасна, и отправленное сообщение может быть легко перехвачено.

Основные сведения о брандмауэрах

Брандмауэр проверяет входящие пакеты на соответствие следующему набору правил:

- Если пакет соответствует стандартам, заданным правилами, то брандмауэр передает его протоколу TCP/IP для дальнейшей обработки.

- Пакет не соответствует стандартам, заданным в правилах.

Список разрешенного трафика заполняется одним из следующих способов.

-

Автоматически. Когда защищенный брандмауэром компьютер инициирует соединение, брандмауэр добавляет в список запись, чтобы разрешить ответ. Ответ считается запрашиваемым трафиком, и ничего настраивать не требуется.

-

Вручную. Работа администратора заключается в настройке исключений в работе брандмауэра. Это открывает доступ к определенным программам или портам на вашем компьютере. В этом случае компьютер принимает весь входящий трафик, выполняя роль сервера, прослушивателя или однорангового узла. Настройку необходимо выполнить для подключения к SQL Server.

Выбор стратегии брандмауэра является более сложной задачей и не сводится лишь к открытию или закрытию портов. При выборе стратегии брандмауэра для предприятия необходимо обязательно рассмотреть все доступные правила и параметры конфигурации. В этой статье не рассматриваются все возможные параметры брандмауэра. Рекомендуем ознакомиться со следующими документами:

Руководство по развертыванию брандмауэра WindowsРуководство по проектированию для брандмауэра Windows Основные сведения об изоляции серверов и доменов

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

Открыть порт в Windows брандмауэре не так сложно, но сложно если не знать как его открывать.

Для чего может понадобится необходимость открыть порты?

По умолчанию Windows защитила пользователя, закрыв все порты, кроме тех, что используются непосредственно системой и ее прикладными программами. Поэтому, когда мы устанавливаем какую-либо программу или игру, у нас что-то не работает. Инструкция к программе или форум технической поддержки игры говорит нам открыть необходимый порт для исправной работы. Для WOT это могут быть, например UDP-диапазон 32800 – 32820 и UDP порты 53, 20020, TCP-диапазон 32800 – 32820 и TCP-порты 80, 443 и 20020. Для каких-нибудь онлайн-чатов могут быть другие порты, для torrent – другие, майнкрафт и CS 1.6 – другие. Давайте приступим к делу и откроем порт для входящих и исходящих соединений по 25565 TCP-порту.

https://youtube.com/watch?v=tnxag78U33g

Открыть порт на Windows 10.

Для начала переходим в брандмауэр, порты открываются в нем. 1.Нажимаем кнопку Windows – значок “шестеренка” Параметры – Обновление и безопасность. 2. В левом меню ищем Безопасность Windows. 3. Брандмауэр и защита сети. 4. Дополнительные параметры. 5. В открывшемся окне “Монитор брандмауэра Защитника Windows в режиме повышенной безопасности включен Локальный компьютер” слева видим меню, где есть пункты “Правила для входящих подключений” и “Правила для исходящих подключений“.

6. Начнем с настройки входящих подключений. 6.1. В левом меню выбираем «Правила для входящих подключений» (Inbound Rules). В правой колонке – «Создать правило» (New Rule). 6.2. В новом окне выбираем «Для порта» (Port) и Далее (Next). 6.3. Выбираем необходимый протокол: TCP. Вводим в поле «Определённые локальные порты» (Specific local ports) наш порт 25565. Если портов несколько, то добавляем все через запятую или если это диапазон портов, то через тире. Нажимаем Далее (Next). 6.4. Следующим шагом выбираем «Разрешить подключение» (Allow the connection) и Далее (Next). 6.5. Профили подключения можно оставить по умолчанию включенным и Далее (Next). 6.6. Задаем имя созданного правила, обычно пишется название программы для который открывается порт и номер порта и Готово.

Таким образом мы открыли порт 25565 для входящих соединений. «Правила для исходящих подключений» делается аналогично, попробуйте самостоятельно.

Как открыть порт на Windows 7.

Открываем брандмауэр. Переходим по этапам меню Пуск – панель управления – Брандмауэр Защитника Windows – Дополнительные параметры. Далее аналогично инструкции по открытию порта на Windows 10 (выше), начиная с пункта 6. Начнем с настройки входящих подключений.

Как открыть порты на Windows 7, 8, 8.1, знают далеко не все, зато слышали о них, наверное, многие пользователи ПК. Однако для некоторых онлайн-игр или программ, требующих доступа к интернету, открытие дополнительных подключений становится необходимым. Иногда требуется открыть или проверить уже открытые порты.

Открытие порта в Windows

Заметки

1 Доступный альтернативный порт В диспетчере конфигурации можно определить альтернативный порт для этого значения. Если определен настраиваемый порт, замените этот настраиваемый порт при определении сведений о фильтре IP для политик IPsec или для настройки брандмауэров.

2 Windows Server Update Services Вы можете Windows службу обновления сервера (WSUS) на веб-сайте по умолчанию (порт 80) или на настраиваемом веб-сайте (порт 8530).

После установки можно изменить порт. Не нужно использовать один и тот же номер порта во всей иерархии сайтов.

Если порт HTTP 80, то порт HTTPS должен быть 443.

Если порт HTTP является чем-либо другим, порт HTTPS должен быть на 1 выше. Например, 8530 и 8531.

Порты, используемые во время развертывания клиента configuration Manager

В следующих таблицах перечислить порты, используемые в процессе установки клиента.

Важно!

Если между серверами систем сайта и клиентского компьютера существует брандмауэр, подтвердим, разрешает ли брандмауэр трафик для портов, необходимых для метода установки клиента. Например, брандмауэры часто препятствуют успешной установке push-сервера, поскольку блокируют блок сообщений сервера (SMB) и удаленные вызовы процедур (RPC). В этом сценарии используйте другой метод установки клиента, например ручную установку (CCMSetup.exe) или клиентскую установку на основе групповой политики. Эти альтернативные методы установки клиента не требуют SMB или RPC.

Сведения о настройке брандмауэра Windows на клиентский компьютер см. в пункте Изменение портов и программ, разрешенных Windows

Порты, используемые для всех методов установки

| Описание | UDP | TCP |

|---|---|---|

| Протокол передачи hypertext (HTTP) с клиентского компьютера в точку состояния отката, когда клиенту назначена точка состояния отката. | — | 80 (см. примечание 1, Альтернативный порт доступен) |

Порты, используемые при установке клиентского push-оборудования

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) между сервером сайта и клиентского компьютера. | — | 445 |

| Картограф конечной точки RPC между сервером сайта и клиентского компьютера. | 135 | 135 |

| Динамические порты RPC между сервером сайта и клиентского компьютера. | — | DYNAMIC |

| Протокол передачи гипертекстов (HTTP) с клиентского компьютера в точку управления при подключении к HTTP. | — | 80 (см. примечание 1, Альтернативный порт доступен) |

| Безопасный протокол передачи гипертекстов (HTTPS) с клиентского компьютера в точку управления, когда подключение более HTTPS. | — | 443 (См. примечание 1, Альтернативный порт доступен) |

Порты, используемые при установке точки обновления программного обеспечения

| Описание | UDP | TCP |

|---|---|---|

| Протокол передачи hypertext (HTTP) с клиентского компьютера на точку обновления программного обеспечения. | — | 80 или 8530 (см. примечание 2, Windows Server Update Services) |

| Безопасный протокол передачи гипертекстов (HTTPS) с клиентского компьютера до точки обновления программного обеспечения. | — | 443 или 8531 (см. примечание 2, Windows Server Update Services) |

| Блок сообщений сервера (SMB) между исходным сервером и клиентом при указании свойства командной строки CCMSetup/source: < > Path. | — | 445 |

Порты, используемые при установке на основе групповой политики

| Описание | UDP | TCP |

|---|---|---|

| Протокол передачи гипертекстов (HTTP) с клиентского компьютера в точку управления при подключении к HTTP. | — | 80 (см. примечание 1, Альтернативный порт доступен) |

| Безопасный протокол передачи гипертекстов (HTTPS) с клиентского компьютера в точку управления, когда подключение более HTTPS. | — | 443 (См. примечание 1, Альтернативный порт доступен) |

| Блок сообщений сервера (SMB) между исходным сервером и клиентом при указании свойства командной строки CCMSetup/source: < > Path. | — | 445 |

Порты, используемые при установке вручную и на основе скриптов на основе логотипа

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) между клиентом и сетевой долей, из которой CCMSetup.exe. При установке Диспетчер конфигурации исходные файлы клиентской установки копируются и автоматически делятся из < папки InstallationPath > \Client в точках управления. Однако эти файлы можно скопировать и создать новую долю на любом компьютере в сети. Кроме того, этот сетевой трафик можно устранить, CCMSetup.exe локально, например, с помощью съемных носителю. | — | 445 |

| Протокол передачи гипертекстов (HTTP) с клиентского компьютера в точку управления при подключении через HTTP, и вы не указываете свойство командной строки CCMSetup /source: < Path >. | — | 80 (см. примечание 1, Альтернативный порт доступен) |

| Безопасный протокол передачи гипертекстов (HTTPS) с клиентского компьютера в точку управления при подключении к HTTPS, и вы не указываете свойство командной строки CCMSetup /source: < Path >. | — | 443 (См. примечание 1, Альтернативный порт доступен) |

| Блок сообщений сервера (SMB) между исходным сервером и клиентом при указании свойства командной строки CCMSetup/source: < > Path. | — | 445 |

Порты, используемые при установке на основе распространения программного обеспечения

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) между точкой рассылки и клиентского компьютера. | — | 445 |

| Протокол передачи гипертекстов (HTTP) от клиента до точки распространения при подключении к HTTP. | — | 80 (см. примечание 1, Альтернативный порт доступен) |

| Безопасный протокол передачи гипертекстов (HTTPS) от клиента до точки распространения при подключении к HTTPS. | — | 443 (См. примечание 1, Альтернативный порт доступен) |